Verifizierte KI-Zusammenfassung ◀▼

Mithilfe des Zugriffsprotokolls können Sie Agentenaktivitäten überwachen und dafür sorgen, dass die Datenschutzbestimmungen eingehalten werden. Filtern Sie Zugriffsereignisse, um nicht autorisierte Zugriffe zu erkennen, Änderungen an Benutzerdaten zu verfolgen und potenziellen Sicherheitsrisiken vorzubeugen. Sichern Sie API-Anmeldedaten, steuern Sie den Zugriff und erkennen Sie verdächtige Aktivitäten, um die Compliance zu gewährleisten und vertrauliche Informationen zu schützen. Nutzen Sie sowohl das Admin Center als auch API-Workflows, um einen umfassenden Überblick über alle Vorgänge zu erhalten.

Wie im Beitrag Verwenden des Zugriffsprotokolls zur Überwachung von Agentenaktivitäten beschrieben, ermöglicht das Zugriffsprotokoll die Überwachung von Zugriffsereignissen in Verbindung mit Tickets, Benutzerprofilen und Suchvorgängen in Ihrem Konto. Es stellt detaillierte, gefilterte Ansichten von Zugriffsereignissen bereit, in denen Administratoren und Agenten mit entsprechenden Berechtigungen nicht autorisierte Aktivitäten identifizieren und so dazu beitragen können, die Einhaltung der Datenschutzbestimmungen zu gewährleisten.

Gängige Anwendungsfälle

Die in diesem Abschnitt beschriebenen Anwendungsfälle sollen verdeutlichen, wie Sie mithilfe des Zugriffsprotokolls potenzielle Sicherheitsrisiken erkennen können. Diese Anwendungsfälle gelten sowohl für die Benutzeroberfläche des Admin Centers als auch für die API.

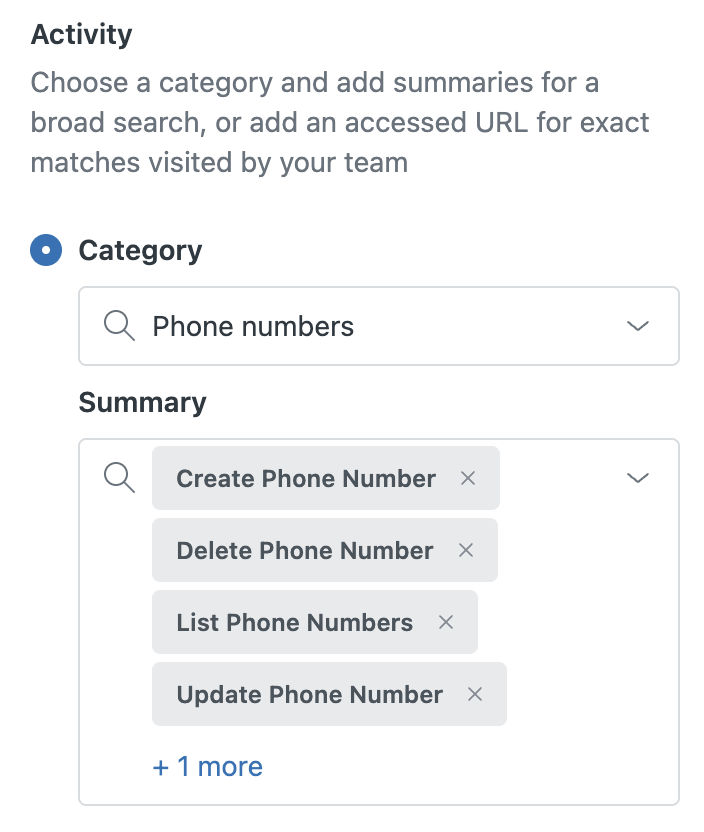

Jeder Anwendungsfall umfasst Kategorien und Zusammenfassungen, die das Filtern des Zugriffsprotokolls und das Auffinden verwandter Zugriffsereignisse ermöglichen. Beim Anwendungsfall Änderungen von Kontaktnummern überwachen, um Missbrauch oder Betrug zu vorzubeugen können Sie beispielsweise nach der Kategorie Telefonnummern und den empfohlenen Elementen (wie Telefonnummer erstellen und Telefonnummer löschen) filtern, um die entsprechenden Zugriffsereignisse aufzufinden.

Erweitern Sie die folgenden Abschnitte, um mehr über gängige Anwendungsfälle zu erfahren.

Benutzerdatenzugriff überwachen und Datenschutzrisiken beurteilen

| Anwendungsfall | Kategoriefilter | Zusammenfassungsfilter |

|---|---|---|

| Benutzerprofilaufrufe auf nicht autorisierten oder übermäßigen Zugriff auf Profildaten überwachen | Benutzer |

|

| Profiles API |

|

|

| Kritische Sicherheitseinstellungen und Änderungen der Kontokonfiguration überwachen | Kontoeinstellungen |

|

| Mitarbeiter |

|

|

| Änderungen an Authentifizierungsvektoren auf Anzeichen für eine Kompromittierung des Kontos überwachen | Benutzeridentitäten |

|

| Aktuelles Konto |

|

|

| Remoteauthentifizierung |

|

|

| Änderungen von Kontaktnummern überwachen, um Missbrauch oder Betrug vorzubeugen | Telefonnummern |

|

| Angepasste Objektdaten und Workflow-Regeln überwachen, um Datenschutzverletzungen vorzubeugen | Angepasste Objekte |

|

| Angepasste Objektfelder |

|

API-Anmeldedaten und -Token sichern

| Anwendungsfall | Kategoriefilter | Zusammenfassungsfilter |

|---|---|---|

| API-Anmeldedaten und -Token sichern, um nicht autorisiertem API-Zugriff vorzubeugen | OAuth-Token |

|

| OAuth-Clients |

|

|

| OAuth-Verbindungen |

|

|

| Management der API-Schlüssel und Standardauthentifizierungsdaten überwachen, um Missbrauch vorzubeugen | API-Schlüsselverbindungen |

|

| Standardauthentifizierungsverbindungen |

|

Sicherheitsrisiken für App, Integrationen und Automatisierungen beurteilen

| Anwendungsfall | Kategoriefilter | Zusammenfassungsfilter |

|---|---|---|

| Änderungen des Lebensyklus von Apps und Integrationen überwachen, um Sicherheitsrisiken vorzubeugen | Apps |

|

| Installationen |

|

|

| Integrationen |

|

|

| Missbrauch des Webhook-Managements wie Exfiltration von Daten oder automatisierungsbasierten Angriffen vorbeugen | Webhooks |

|

| Missbrauch der Automatisierung erkennen, um Privilege-Escalation-Angriffen oder Datenlecks vorzubeugen | Automatisierungen |

|

| Makros |

|

|

| Objektauslöser |

|

|

| Auslöser |

|

Zugriff steuern und Privilege-Escalation-Angriffen vorbeugen

| Anwendungsfall | Kategoriefilter | Zusammenfassungsfilter |

|---|---|---|

| Gruppen- und Rollenänderungen verfolgen, um nicht autorisierter Rechteausweitung vorzubeugen | Gruppenmitgliedschaften |

|

| Angepasste Rollen |

|

Massenaktionen auf Anzeichen böswilliger Aktivitäten überwachen

| Anwendungsfall | Kategoriefilter | Zusammenfassungsfilter |

|---|---|---|

| Sonstige Massenoperationen erkennen, die auf böswillige Aktivitäten hindeuten könnten | Organisationsmitgliedschaften | Mehrere Mitgliedschaften gleichzeitig löschen |

| Organisationen | Mehrere Organisationen gleichzeitig löschen | |

| Sitzungen | Mehrere Sitzungen gleichzeitig löschen | |

| Tickets | Löschen von Serviceaufträgen per Massenbearbeitung | |

| Benutzer | Mehrere Benutzer gleichzeitig löschen | |

| Ansichten | Mehrere Ansichten gleichzeitig löschen | |

| Arbeitsbereiche | Mehrere Arbeitsbereiche gleichzeitig löschen |

Beispiele für Admin-Center-Workflows

Benutzerprofilaufrufe auf nicht autorisierten oder übermäßigen Zugriff überwachen

Szenario: Als Administrator möchten Sie sicherstellen, dass Agenten nur Kundenprofile in den eigenen Gruppen anzeigen können.

- Klicken Sie in der Seitenleiste des Admin Centers auf

Konto und dann auf Protokolle > Zugriffsprotokoll.

Konto und dann auf Protokolle > Zugriffsprotokoll. - Klicken Sie auf Filter.

- Wenden Sie eine der folgenden Aktivitätsfilterkombinationen an:

- Kategorie: Benutzer, Zusammenfassung: Benutzer anzeigen, Benutzer auflisten

- Kategorie: Profiles API, Zusammenfassung: Profil nach Kennung abrufen, Profil nach Profil-ID abrufen, Profile nach Benutzer-ID abrufen

- Klicken Sie auf Filter anwenden.

- Überprüfen Sie die Liste der Ereignisse auf nicht autorisierte Profilaufrufe.

Kritische Sicherheitseinstellungen und Änderungen der Kontokonfiguration überwachen

Szenario: Als Administrator möchten Sie die Änderungen überwachen, die andere Zendesk-Administratoren an kritischen Sicherheits- und Kontoeinstellungen vornehmen, um die Sicherheit und Compliance Ihres Kontos zu gewährleisten.

- Klicken Sie in der Seitenleiste des Admin Centers auf

Konto und dann auf Protokolle > Zugriffsprotokoll.

Konto und dann auf Protokolle > Zugriffsprotokoll. - Klicken Sie auf Filter.

- Wenden Sie eine der folgenden Aktivitätsfilterkombinationen an:

- Kategorie: Kontoeinstellungen, Zusammenfassung: Kontoeinstellungen aktualisieren

- Kategorie: Mitarbeiter, Zusammenfassung: Mitarbeiterbenutzer abrufen, Mitarbeiterbenutzer aktualisieren, Kennwort ändern, E-Mail-Identität aktualisieren, 2FA-Wiederherstellungscode abrufen, 2FA-Konfiguration löschen, Kennwort festlegen

- Klicken Sie auf Filter anwenden.

- Überprüfen Sie die Liste auf Sicherheitseinstellungen oder Aktualisierungen der Kontokonfiguration, die ein Risiko für Ihr Konto darstellen.

Beispiele für API-Workflows

Trends erkennen, um Berechtigungen zu verfeinern

Szenario: Ihr Unternehmen hat ein neues Kundenserviceteam, und Sie möchten sicherstellen, dass Agenten die richtigen Daten sehen, um die Einhaltung der Datenschutzbestimmungen zu gewährleisten. Zu diesem Zweck möchten Sie die Berechtigungen für diese Gruppe so verfeinern, dass Agenten nur Zugriff auf die Daten haben, zu deren Einsicht sie berechtigt sind.

So setzen Sie dieses Szenario mit der Zugriffsprotokoll-API um

- Bestimmen Sie einen Agenten des neuen Teams, dessen Aktivitäten Sie als Bezugspunkt verwenden möchten.

- Führen Sie einen nach der Benutzer-ID des Agenten gefilterten API-Aufruf durch, um alle seine Ereignisse mit Angabe der angezeigten und gesuchten Tickets, der Uhrzeit und der verwendeten IP-Adresse abzurufen.

Beispiel: user_id 1213456789 hat Ticket Nummer 937 angezeigt.

timestamp: "2023-02-16T19:00:00Z", user_id: 1213456789, ip_address: "00.00.000.00", url: ""/api/v2/tickets/937?[...] method: "GET", status: 200Außerdem hat user_id 1213456789 das Profil von user_id 9878654 geöffnet.

timestamp: “2023-02-16T19:00:00Z”, user_id: 1213456789, ip_address: “00.00.000.00”, url: “/api/v2/users/9878654?[...] method: “GET”, status: 304 - Stellen Sie anhand dieser Daten fest, ob der Agent auf Tickets anderer Agenten zugreift oder Profile von Kunden anzeigt, die anderen Agenten zugewiesen sind.

Damit verfügen Sie nun über mehr Daten, auf deren Grundlage Sie die Berechtigungen für Agenten dieser Gruppe festlegen können.

Verdächtige Aktivitäten untersuchen

Szenario: Sie werden darüber informiert, dass ein Agent nach Kreditkartennummern von Kunden sucht. Sie möchten ein vollständiges Protokoll der Aktivitäten dieses Agenten abrufen, damit Sie die nötigen Schritte zur Untersuchung des Vorfalls unternehmen können.

So setzen Sie dieses Szenario mit der Zugriffsprotokoll-API um

- Führen Sie einen nach der Benutzer-ID des Agenten gefilterten API-Aufruf durch.

- Überprüfen Sie das Zugriffsprotokoll auf wiederholte Suchvorgänge nach vertraulichen Informationen.

Beispiel: Dieser Agent sucht nach dem Begriff „credit card“.

timestamp: “2023-02-16T19:00:00Z”, user_id: 1213456789, ip_address: “00.00.000.00”, url: “/hc/api/v2/articles/search.json?[...]query=credit%20card”, method: “GET”, status: 200 - Ermitteln Sie gegebenenfalls anhand des Zugriffsprotokolls, welche Kunden betroffen sind.