Resumen de IA verificado ◀▼

Use el registro de acceso para monitorear la actividad de los agentes, garantizando la privacidad y la seguridad de los datos. Identifique el acceso no autorizado, haga seguimiento a los cambios de los datos de usuario y prevenga los posibles riesgos de seguridad filtrando los eventos de acceso. Proteja las credenciales de API, controle el acceso y detecte las actividades sospechosas para mantener el cumplimiento y salvaguardar la información confidencial. Utilice el Centro de administración y los flujos de trabajo de API para conseguir una supervisión amplia.

Como se describe en Uso del registro de acceso para monitorear la actividad de los agentes, con el registro de acceso se pueden monitorear en la cuenta los eventos de acceso relacionados con los tickets, los perfiles de usuario y las búsquedas. Al proporcionar vistas filtradas y detalladas de los eventos de acceso, los administradores y agentes con permiso pueden identificar actividades no autorizadas y ayudar a garantizar el cumplimiento de las normativas de privacidad de los datos.

Casos de uso comunes

En esta sección se incluyen casos de uso de ejemplo que le ayudarán a comprender mejor cómo el registro de acceso puede ayudar a detectar riesgos de seguridad potenciales. Los casos de uso se aplican a la interfaz de usuario del Centro de administración y a la API.

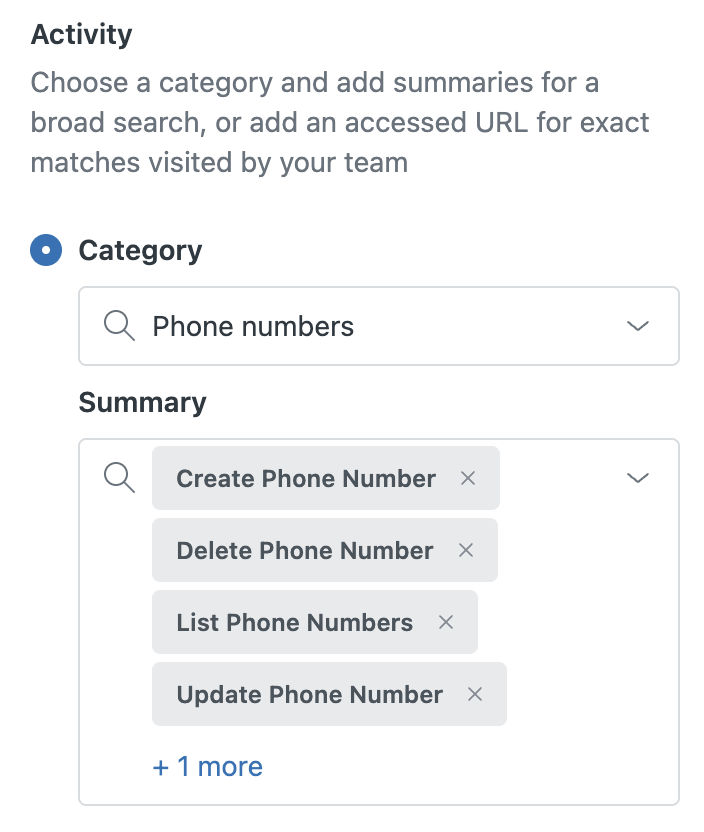

Cada caso de uso incluye categorías y resúmenes para filtrar el registro de acceso y encontrar eventos de acceso relacionados. Por ejemplo, en el caso de uso Monitorear los cambios en los números de contacto para evitar el abuso o el fraude, filtre usando la categoría Números de teléfono y los elementos de resumen recomendados (como Crear número de teléfono y Borrar número de teléfono) para mostrar los eventos de acceso relacionados.

Amplíe las secciones siguientes para obtener más información sobre casos de uso comunes.

Monitorear el acceso a los datos de usuario y evaluar los riesgos de privacidad

| Caso de uso | Filtro de categoría | Filtros de resumen |

|---|---|---|

| Monitorear las vistas de perfiles de usuario para detectar el acceso no autorizado o excesivo a los datos de perfiles | Usuarios |

|

| API de perfiles |

|

|

| Monitorear la configuración de seguridad crítica y los cambios en la configuración de la cuenta | Configuración de la cuenta |

|

| Personal |

|

|

| Hacer seguimiento de los cambios en los vectores de autenticación que indican que la cuenta podría estar en peligro | Identidades de usuarios |

|

| Cuenta corriente |

|

|

| Autenticación remota |

|

|

| Monitorear los cambios en los números de contacto para evitar el abuso o el fraude | Números de teléfono |

|

| Monitorear las reglas de flujos de trabajo y de datos de objetos personalizados para evitar filtraciones de datos | Objetos personalizados |

|

| Campos de objeto personalizado |

|

Proteger credenciales y tokens de API

| Caso de uso | Filtro de categoría | Filtros de resumen |

|---|---|---|

| Proteger las credenciales y los tokens de API para evitar el acceso no autorizado a la API | Tokens OAuth |

|

| Clientes OAuth |

|

|

| Conexiones OAuth |

|

|

| Monitorear las claves API y la administración de credenciales de autenticación básica para la prevención de abusos | Conexiones de clave de API |

|

| Conexiones de autenticación básicas |

|

Evaluar los riesgos de seguridad para aplicaciones, integraciones y automatizaciones

| Caso de uso | Filtro de categoría | Filtros de resumen |

|---|---|---|

| Monitorear los cambios en el ciclo de vida de aplicaciones e integraciones para ayudar a evitar riesgos de seguridad | Aplicaciones |

|

| Instalaciones |

|

|

| Integraciones |

|

|

| Prevenir abusos de administración de webhooks, como la exfiltración de datos o los ataques basados en automatización | Webhooks |

|

| Detectar el uso indebido de la automatización para evitar el escalamiento de privilegios o las filtraciones de datos | Automatizaciones |

|

| Macros |

|

|

| Disparadores de objeto |

|

|

| Disparadores |

|

Controlar el acceso y evitar el escalamiento de privilegios

| Caso de uso | Filtro de categoría | Filtros de resumen |

|---|---|---|

| Evitar el escalamiento de privilegios no autorizado haciendo seguimiento de los cambios de grupo y rol | Afiliaciones a grupos |

|

| Roles personalizados |

|

Detectar acciones masivas que podrían indicar actividad maliciosa

| Caso de uso | Filtro de categoría | Filtro de resumen |

|---|---|---|

| Detectar otras operaciones masivas de alto impacto que podrían indicar actividad maliciosa | Afiliaciones a organizaciones | Eliminación masiva de afiliaciones |

| Organizaciones | Eliminación masiva de organizaciones | |

| Sesiones | Eliminación masiva de sesiones | |

| Tickets | Eliminación masiva de tickets | |

| Usuarios | Eliminación masiva de usuarios | |

| Vistas | Eliminación masiva de vistas | |

| Espacios de trabajo | Eliminación masiva de espacios de trabajo |

Ejemplos de flujos de trabajo del Centro de administración

Monitorear las vistas de perfiles de usuario para detectar el acceso no autorizado o excesivo

Escenario: Como administrador, desea asegurarse de que los agentes solo puedan ver los perfiles de los clientes en sus propios grupos.

- En el Centro de administración, haga clic en

Cuenta en la barra lateral y luego seleccione Registros > Registro de acceso.

Cuenta en la barra lateral y luego seleccione Registros > Registro de acceso. - Haga clic en Filtrar.

- Aplique cualquiera de las siguientes combinaciones de filtros de actividad:

- Categoría: Usuarios, Resumen: Mostrar usuario, Lista de usuarios

- Categoría: API de perfiles, Resumen: Obtener perfil por identificador, Obtener perfil por ID de perfil, Obtener perfiles por ID de usuario

- Haga clic en Aplicar filtros

- Revise la lista de eventos para las vistas no autorizadas de perfiles.

Monitorear la configuración de seguridad crítica y los cambios en la configuración de la cuenta

Escenario: Como administrador, desea monitorear los cambios realizados por otros administradores de Zendesk en la configuración crítica de seguridad y de la cuenta para que la cuenta no corra peligro y se cumpla la normativa.

- En el Centro de administración, haga clic en

Cuenta en la barra lateral y luego seleccione Registros > Registro de acceso.

Cuenta en la barra lateral y luego seleccione Registros > Registro de acceso. - Haga clic en Filtrar.

- Aplique cualquiera de las siguientes combinaciones de filtros de actividad:

- Categoría: Configuración de la cuenta, Resumen: Actualizar configuración de la cuenta

- Categoría: Personal, Resumen: Obtener usuarios del personal, Actualizar usuario del personal, Cambiar contraseña, Actualizar identidad de correo electrónico, Obtener código de recuperación de 2FA, Borrar configuración de 2FA, Establecer contraseña

- Haga clic en Aplicar filtros

- Revise la lista de actualizaciones de la configuración de seguridad o la configuración de la cuenta que ponen en riesgo la cuenta.

Ejemplos de flujos de trabajo de la API

Identificar tendencias que ayuden a refinar los permisos

Escenario: Su compañía tiene un nuevo equipo de atención al cliente y usted desea asegurarse de que los agentes estén viendo los datos correctos para cumplir con las normativas de privacidad de los datos. Su objetivo es refinar los permisos de este grupo para que los agentes solo tengan acceso a los datos que tienen permiso para ver.

Cómo usar la API de registro de acceso para tratar este escenario:

- Identifique un agente en el equipo nuevo y utilice su actividad como punto de referencia.

- Haga una llamada de API filtrada por la ID de usuario del agente para revelar todos los eventos del agente, lo que incluye un registro de los tickets visualizados y de las búsquedas, la hora y la dirección IP.

Por ejemplo, user_id 1213456789 visualizó el ticket número 937.

timestamp: "2023-02-16T19:00:00Z", user_id: 1213456789, ip_address: "00.00.000.00", url: ""/api/v2/tickets/937?[...] method: "GET", status: 200Asimismo, user_id 1213456789 abrió el perfil que pertenece a user_id 9878654.

timestamp: “2023-02-16T19:00:00Z”, user_id: 1213456789, ip_address: “00.00.000.00”, url: “/api/v2/users/9878654?[...] method: “GET”, status: 304 - Utilice los datos para determinar si el agente está accediendo a tickets asignados a otros grupos de agentes o viendo perfiles de clientes asignados a otros agentes.

Ahora tiene más datos para poder establecer los permisos correctos para los agentes del grupo.

Investigar actividades sospechosas

Escenario: Se le notifica que un agente está buscando números de tarjetas de crédito de los clientes. Desea un registro completo de la actividad del agente para poder tomar las medidas necesarias e investigar el asunto.

Cómo usar la API de registro de acceso para tratar este escenario:

- Haga una llamada de API usando la ID de usuario del agente como filtro.

- Evalúe los registros de búsqueda en el registro de acceso para identificar búsquedas repetidas de información confidencial.

Por ejemplo, el agente está buscando "tarjeta de crédito".

timestamp: “2023-02-16T19:00:00Z”, user_id: 1213456789, ip_address: “00.00.000.00”, url: “/hc/api/v2/articles/search.json?[...]query=credit%20card”, method: “GET”, status: 200 - Si procede, utilice el registro de acceso para hacer seguimiento de los clientes afectados.