검증된 AI 요약 ◀▼

액세스 로그를 사용하여 데이터 프라이버시와 보안을 보장하면서 상담사 활동을 모니터링하세요. 액세스 이벤트를 필터링하여 무단 액세스를 식별하고, 사용자 데이터의 변경 내용을 추적하며, 잠재적인 보안 위험을 방지하세요. API 자격 증명을 보호하고, 액세스를 제어하며, 의심스러운 활동을 감지하여 규정 준수를 유지하고 민감한 정보를 보호하세요. 종합적인 감독을 위해 관리 센터와 API 워크플로우를 둘 다 활용하세요.

액세스 로그를 사용하여 상담사 활동 모니터링하기에서 설명된 대로 액세스 로그를 통해 티켓, 사용자 프로필 및 검색과 관련된 계정의 액세스 이벤트를 모니터링할 수 있습니다. 액세스 이벤트에 대한 자세하고 필터링된 보기를 제공함으로써 관리자 및 권한이 있는 상담사는 허가되지 않은 활동을 식별하고 데이터 프라이버시 규정 준수를 보장할 수 있습니다.

일반 사용 사례

이 섹션에는 액세스 로그가 잠재적인 보안 위험을 감지하는 데 어떻게 도움이 되는지 더 잘 이해할 수 있도록 예시 사용 사례가 포함되어 있습니다. 이러한 사용 사례는 관리 센터 사용자 인터페이스와 API 둘 다에 적용됩니다.

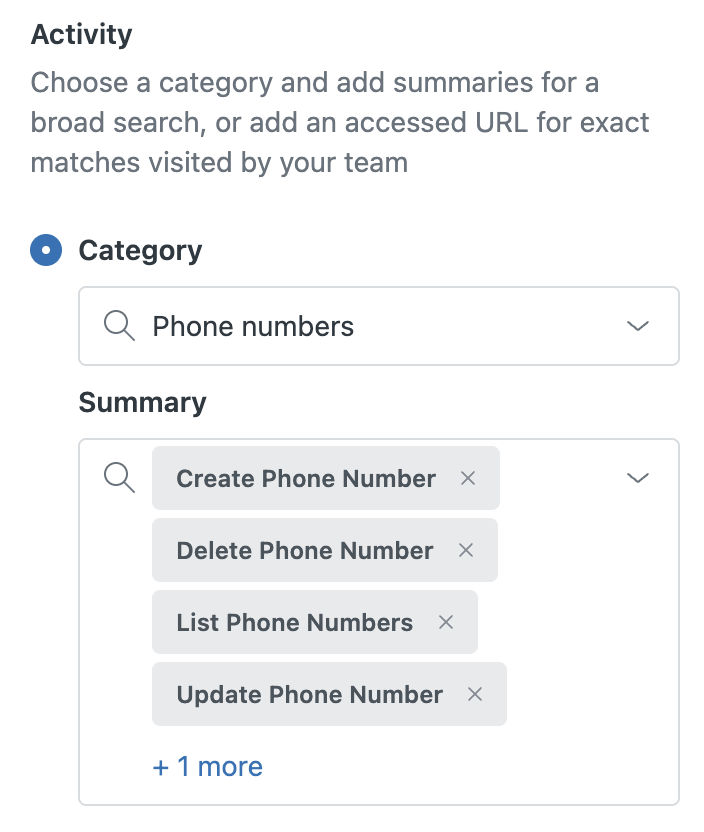

각 사용 사례에는 액세스 로그를 필터링하고 관련 액세스 이벤트를 찾기 위한 카테고리와 요약이 포함되어 있습니다. 예를 들어, 남용이나 사기를 방지하기 위해 연락처 번호의 변경 내용을 모니터링하는 사용 사례에서는 전화번호 카테고리 및 권장 요약 항목(예: 전화번호 만들기 및 전화번호 삭제)을 기준으로 필터링하여 관련 액세스 이벤트를 표시합니다.

아래 섹션을 확장하여 일반 사용 사례에 대해 자세히 알아보세요.

사용자 데이터 액세스 모니터링 및 프라이버시 위험 평가

| 사용 사례 | 카테고리 필터 | 요약 필터 |

|---|---|---|

| 사용자 프로필 보기를 모니터링하여 무단 또는 과도한 프로필 데이터 액세스 감지 | 사용자 |

|

| 프로필 API |

|

|

| 중요한 보안 설정 및 계정 구성 변경 내용 모니터링 | 계정 설정 |

|

| 스태프 |

|

|

| 계정 침해 가능성을 나타내는 인증 벡터의 변경 내용 추적 | 사용자 ID |

|

| 현재 계정 |

|

|

| 원격 인증 |

|

|

| 연락처 번호 변경 내용을 모니터링하여 남용 또는 사기 방지 | 전화번호 |

|

| 사용자 지정 개체 데이터 및 워크플로우 규칙을 모니터링하여 데이터 침해 방지 | 사용자 지정 개체 |

|

| 사용자 지정 개체 필드 |

|

API 자격 증명 및 토큰 보호

| 사용 사례 | 카테고리 필터 | 요약 필터 |

|---|---|---|

| API 자격 증명 및 토큰을 보호하여 무단 API 액세스 방지 | OAuth 토큰 |

|

| OAuth 클라이언트 |

|

|

| OAuth 연결 |

|

|

| 남용 방지를 위한 API 키 및 기본 인증 자격 증명 관리 모니터링 | API 키 연결 |

|

| 기본 인증 연결 |

|

앱, 연동 서비스 및 자동화의 보안 위험 평가

| 사용 사례 | 카테고리 필터 | 요약 필터 |

|---|---|---|

| 보안 위험 방지에 도움이 되도록 앱 및 연동 서비스 수명 주기 변경 내용 모니터링 | 앱 |

|

| 설치 |

|

|

| 연동 서비스 |

|

|

| 데이터 유출이나 자동화 기반 공격과 같은 웹훅 관리 남용 방지 | 웹훅 |

|

| 자동화 오용을 감지하여 권한 에스컬레이션 또는 데이터 누출 방지 | 자동화 |

|

| 매크로 |

|

|

| 개체 트리거 |

|

|

| 트리거 |

|

액세스 제어 및 권한 에스컬레이션 방지

| 사용 사례 | 카테고리 필터 | 요약 필터 |

|---|---|---|

| 그룹 및 역할 변경 내용을 추적하여 무단 권한 에스컬레이션 방지 | 그룹 멤버십 |

|

| 사용자 지정 역할 |

|

악성 활동을 의미할 수 있는 일괄 작업 감지

| 사용 사례 | 카테고리 필터 | 요약 필터 |

|---|---|---|

| 악의적인 활동을 의미할 수 있는 기타 영향력이 큰 대량 작업 감지 | 조직 멤버십 | 멤버십 일괄 삭제 |

| 조직 | 조직 일괄 삭제 | |

| 세션 | 세션 일괄 삭제 | |

| 티켓 | 티켓 일괄 삭제 | |

| 사용자 | 사용자 일괄 삭제 | |

| 보기 | 보기 일괄 삭제 | |

| 워크스페이스 | 워크스페이스 일괄 삭제 |

예시 관리 센터 워크플로우

사용자 프로필 보기를 모니터링하여 무단 또는 과도한 액세스 감지

시나리오: 관리자로서 상담사가 자신이 속한 그룹 내의 고객 프로필만 볼 수 있도록 해야 합니다.

- 관리 센터의 사이드바에서

계정을 클릭한 다음 로그 > 액세스 로그를 선택합니다.

계정을 클릭한 다음 로그 > 액세스 로그를 선택합니다. - 필터를 클릭합니다.

- 다음 활동 필터 조합 중 하나를 적용합니다.

- 카테고리: 사용자, 요약: 사용자 표시, 사용자 나열

- 카테고리: 프로필 API, 요약: 식별자로 프로필 가져오기, 프로필 ID로 프로필 가져오기, 사용자 ID로 프로필 가져오기

- 필터 적용을 클릭합니다.

- 이벤트 목록에서 무단 프로필 보기를 검토합니다.

중요한 보안 설정 및 계정 구성 변경 내용 모니터링

시나리오: 관리자로서 계정의 안전과 규정 준수를 보장하기 위해 다른 Zendesk 관리자가 중요한 보안 및 계정 설정을 변경할 때 이를 모니터링하고자 합니다.

- 관리 센터의 사이드바에서

계정을 클릭한 다음 로그 > 액세스 로그를 선택합니다.

계정을 클릭한 다음 로그 > 액세스 로그를 선택합니다. - 필터를 클릭합니다.

- 다음 활동 필터 조합 중 하나를 적용합니다.

- 카테고리: 계정 설정, 요약: 계정 설정 업데이트

- 카테고리: 스태프, 요약: 스태프 사용자 가져오기, 스태프 사용자 업데이트, 비밀번호 변경, 이메일 ID 업데이트, 2단계 인증 복구 코드 가져오기, 2단계 인증 구성 삭제, 비밀번호 설정

- 필터 적용을 클릭합니다.

- 계정을 위험에 빠뜨릴 수 있는 보안 설정이나 계정 구성 업데이트가 있는지 목록을 검토합니다.

예시 API 워크플로우

권한 세분화에 도움이 되는 추세 파악

시나리오: 회사에 새 고객 서비스 팀이 있고 데이터 프라이버시 규정을 준수하기 위해 상담사가 올바른 데이터를 볼 수 있도록 보장하고자 합니다. 목표는 이 그룹에 대한 권한을 세분화하여 상담사가 볼 수 있는 데이터에만 액세스할 수 있도록 하는 것입니다.

액세스 로그 API를 사용하여 시나리오를 해결하는 방법:

- 활동을 참조 포인트로 사용할 새 팀의 상담사를 식별합니다.

- 상담사의 사용자 ID로 필터링된 API 호출을 수행하면 몇 시에 어떤 IP 주소에서 어떤 티켓을 조회하고 검색했는지에 대한 레코드를 포함하여 상담사의 모든 액세스 이벤트가 표시됩니다.

예를 들어, user_id 1213456789가 티켓 번호 937을 조회했습니다.

timestamp: "2023-02-16T19:00:00Z", user_id: 1213456789, ip_address: "00.00.000.00", url: ""/api/v2/tickets/937?[...] method: "GET", status: 200또한 user_id 1213456789는 user_id 9878654에 속하는 프로필도 열었습니다.

timestamp: “2023-02-16T19:00:00Z”, user_id: 1213456789, ip_address: “00.00.000.00”, url: “/api/v2/users/9878654?[...] method: “GET”, status: 304 - 데이터를 사용하여 상담사가 다른 상담사 그룹에 배정된 티켓에 액세스하고 있는지 또는 다른 상담사에게 배정된 고객의 프로필을 보고 있는지 판단합니다.

이제 그룹 내 상담사에 대한 적절한 권한을 설정하는 데 도움이 되는 더 많은 데이터를 확보했습니다.

의심스러운 활동 조사

시나리오: 상담사가 고객 신용카드 번호를 검색하고 있다는 알림을 받습니다. 문제 해결을 위해 적절한 조치를 취할 수 있도록 상담사의 활동에 대한 전체 레코드가 필요합니다.

액세스 로그 API를 사용하여 시나리오를 해결하는 방법:

- 상담사의 사용자 ID로 필터링된 API 호출을 합니다.

- 액세스 로그의 검색 레코드를 평가하여 민감한 정보에 대한 반복 검색을 식별합니다.

예를 들어, 이 상담사가 "신용카드"를 검색하고 있습니다.

timestamp: “2023-02-16T19:00:00Z”, user_id: 1213456789, ip_address: “00.00.000.00”, url: “/hc/api/v2/articles/search.json?[...]query=credit%20card”, method: “GET”, status: 200 - 해당되는 경우 액세스 로그를 사용하여 영향을 받은 고객을 추적합니다.