Résumé IA vérifié ◀▼

Utilisez le journal d’accès pour surveiller l’activité des agents, identifier les accès non autorisés et assurer la conformité aux réglementations sur la confidentialité des données. Filtrez le journal par catégorie (accès aux données utilisateur, identifiants API, paramètres de sécurité, etc.) pour détecter les risques de sécurité potentiels. Utilisez les workflows du Centre d’administration et de l’API pour affiner les permissions, enquêter sur les activités suspectes et empêcher le transfert des droits. Cela vous aidera à maintenir un environnement sécurisé et conforme.

Comme expliqué dans Utilisation du journal d’accès pour surveiller l’activité des agents, le journal d’accès vous permet de surveiller les événements d’accès liés aux tickets, aux profils utilisateur et aux recherches dans votre compte. Grâce aux vues filtrées détaillées des événements d’accès, les administrateurs peuvent identifier les activités non autorisées et contribuer à garantir la conformité aux réglementations sur la confidentialité des données.

Cas d’utilisation courants

Cette section inclut des exemples de cas d’utilisation pour vous aider à mieux comprendre comment le journal d’accès peut vous aider à détecter les risques de sécurité potentiels. Ces cas d’utilisation s’appliquent à l’interface utilisateur du Centre d’administration et à l’API.

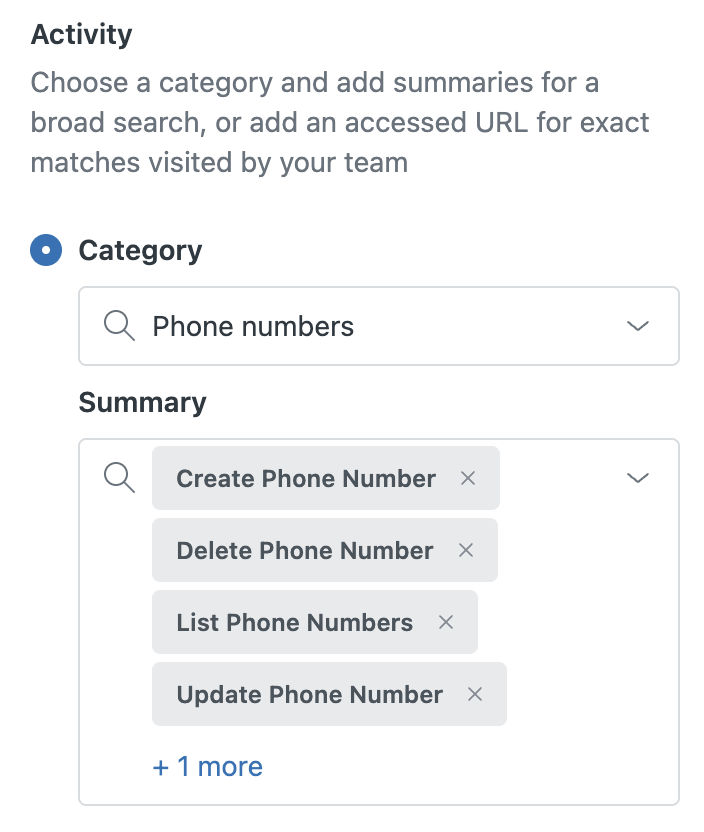

Chaque cas d’utilisation inclut des catégories et des résumés pour filtrer le journal d’accès et trouver les événements d’accès associés. Par exemple, dans le cas d’utilisation Surveiller les modification des numéros de contact pour empêcher les abus ou les fraudes, filtrez par la catégorie Numéros de téléphone et les éléments de résumé recommandés (comme Créer un numéro de téléphone et Supprimer le numéro de téléphone) pour trouver les événements d’accès associés.

Développez les sections ci-dessous pour en savoir plus sur les cas d’utilisation courants.

Surveiller l’accès aux données utilisateur et évaluer les risques pour la confidentialité

| Utilisation | Filtre de catégorie | Filtres de résumé |

|---|---|---|

| Surveiller les vues des profils utilisateur pour détecter les accès aux données de profils non autorisés ou abusifs | Utilisateurs |

|

| API Profils |

|

|

| Surveiller les paramètres de sécurité critiques et les modifications de la configuration du compte | Paramètres du compte |

|

| Équipe |

|

|

| Suivre les modifications des vecteurs d’authentification pouvant indiquer que le compte est compromis | Identités des utilisateurs |

|

| Compte actuel |

|

|

| Authentification à distance |

|

|

| Surveiller les modifications des numéros de contact pour empêcher les abus ou les fraudes | Numéros de téléphone |

|

| Surveiller les données des objets personnalisés et les règles des workflows pour éviter les violations de données | Objets personnalisés |

|

| Champs d’objet personnalisé |

|

Sécuriser les identifiants et les tokens API

| Utilisation | Filtre de catégorie | Filtres de résumé |

|---|---|---|

| Sécuriser les identifiants et les tokens API pour empêcher les accès à l’API non autorisés | Tokens OAuth |

|

| Clients OAuth |

|

|

| Connexions OAuth |

|

|

| Surveiller la gestion des clés API et des identifiants d’authentification de base pour éviter les abus | Connexions par clé API |

|

| Connexions d’authentification de base |

|

Evaluer les risques de sécurité pour les applications, les intégration et les automatismes

| Utilisation | Filtre de catégorie | Filtres de résumé |

|---|---|---|

| Surveiller les modifications du cycle de vie des applications et des intégrations pour éviter les risques de sécurité | Applications |

|

| Installations |

|

|

| Intégrations |

|

|

| Empêcher les abus de gestion des webhooks, comme l’exfiltration de données ou les attaques basées sur les automatismes | Webhooks |

|

| Détecter une utilisation abusive des automatismes pour empêcher le transfert des droits ou des fuites de données | Automatismes |

|

| Macros |

|

|

| Déclencheurs d'objet |

|

|

| Déclencheurs |

|

Contrôler l’accès et empêcher le transfert des droits

| Utilisation | Filtre de catégorie | Filtres de résumé |

|---|---|---|

| Empêcher le transfert des droits non autorisé en suivant les modifications des groupes et des rôles | Affiliations à des groupes |

|

| Rôles personnalisés |

|

Détecter les actions en masse qui pourraient indiquer des activités malveillantes

| Utilisation | Filtre de catégorie | Filtres de résumé |

|---|---|---|

| Détecter les autres opérations en masse qui pourraient indiquer des activités malveillantes | Affiliation à des organisations | Supprimer des affiliations en masse |

| Organisations | Supprimer des affiliations en masse | |

| Sessions | Supprimer des sessions en masse | |

| Tickets | Supprimer des tickets en masse | |

| Utilisateurs | Supprimer des utilisateurs en masse | |

| Vues | Supprimer des vues en masse | |

| Espaces de travail | Supprimer des espaces de travail en masse |

Exemples de workflows du Centre d’administration

Surveiller les vues des profils utilisateur pour détecter les accès non autorisés ou abusifs

Scénario : en tant qu’administrateur, vous devez vous assurer que les agents ne peuvent voir que les profils client au sein de leurs groupes.

- Dans le Centre d’administration, cliquez sur Compte (

) dans la barre latérale, puis sélectionnez Journaux > Journal d’accès.

) dans la barre latérale, puis sélectionnez Journaux > Journal d’accès. - Cliquez sur Filtrer.

- Appliquez l’une des combinaisons de filtres d’activité suivantes :

- Catégorie : Utilisateurs, Résumé : Afficher l’utilisateur, Répertorier les utilisateurs

- Catégorie : API Profils, Résumé : Obtenir le profil par identifiant, Obtenir le profil par ID de profil, Obtenir les profils par ID d’utilisateur

- Cliquez sur Appliquer les filtres.

- Examinez la liste des événements pour les vues de profil non autorisées.

Surveiller les paramètres de sécurité critiques et les modifications de la configuration du compte

Scénario : en tant qu’administrateur, vous devez surveiller les modifications des paramètres de compte et de sécurité critiques effectuées par les autres administrateurs Zendesk pour vous assurer que la sécurité et la conformité de votre compte ne sont pas compromises.

- Dans le Centre d’administration, cliquez sur Compte (

) dans la barre latérale, puis sélectionnez Journaux > Journal d’accès.

) dans la barre latérale, puis sélectionnez Journaux > Journal d’accès. - Cliquez sur Filtrer.

- Appliquez l’une des combinaisons de filtres d’activité suivantes :

- Catégorie : Paramètres du compte, Résumé : Mettre à jour les paramètres de compte

- Catégorie : Équipe, Résumé : Récupérer les utilisateurs du personnel, Mettre à jour l’utilisateur du personnel, Changer le mot de passe, Mettre à jour l’identité d’adresse e-mail, Récupérer le code de récupération A2F, Supprimer la configuration de l’authentification à deux facteurs, Définir le mot de passe

- Cliquez sur Appliquer les filtres.

- Consultez la liste des mises à jour des paramètres de sécurité et de la configuration de votre compte qui présentent un risque pour votre compte.

Exemples de workflows de l’API

Identifier les tendances pour affiner les permissions

Scénario : votre entreprise a une nouvelle équipe de service client et vous voulez vous assurer que ses agents ne consultent que les données nécessaires pour assurer la conformité avec les réglementations sur la confidentialité des données. Votre objectif est d’affiner les permissions de ce groupe pour que les agents aient uniquement accès aux données qu’ils sont autorisés à consulter.

Comment utiliser l’API Journal d’accès dans ce scénario :

- Identifiez un agent de la nouvelle équipe pour utiliser son activité comme point de référence.

- Effectuez un appel API filtré par l’ID utilisateur de l’agent, qui vous montre tous les événements de l’agent, notamment un enregistrement des tickets consultés et des recherches, l’heure de ces événements et l’adresse IP à partir de laquelle ils ont eu lieu.

Par exemple, user_id 1213456789 a consulté le ticket numéro 937.

timestamp: "2023-02-16T19:00:00Z", user_id: 1213456789, ip_address: "00.00.000.00", url: ""/api/v2/tickets/937?[...] method: "GET", status: 200user_id 1213456789 a aussi ouvert le profil appartenant à user_id 9878654.

timestamp: “2023-02-16T19:00:00Z”, user_id: 1213456789, ip_address: “00.00.000.00”, url: “/api/v2/users/9878654?[...] method: “GET”, status: 304 - Utilisez ces données pour comprendre si l’agent accède à des tickets affectés à d’autres groupes d’agents ou s’il consulte les profils d’utilisateurs affectés à d’autres agents.

Vous disposez désormais de plus de données pour configurer les permissions appropriées pour les agents du groupe.

Enquêter sur des activités suspectes

Scénario : vous recevez une notification vous prévenant qu’un agent recherche les numéros de cartes bancaires des clients. Vous voulez avoir un enregistrement complet des activités de l’agent pour pouvoir prendre les mesures appropriés afin d’enquêter sur ce problème.

Comment utiliser l’API Journal d’accès dans ce scénario :

- Effectuez un appel API filtré par l’ID utilisateur de l’agent.

- Evaluez les enregistrements de recherche dans le journal d’accès pour identifier les recherches d’informations sensibles récurrentes.

Par exemple, cet agent recherche « carte bancaire ».

timestamp: “2023-02-16T19:00:00Z”, user_id: 1213456789, ip_address: “00.00.000.00”, url: “/hc/api/v2/articles/search.json?[...]query=credit%20card”, method: “GET”, status: 200 - Le cas échéant, utilisez le journal d’accès pour identifier les clients concernés.