Resumo feito por IA verificado ◀▼

Use o registro de acesso para monitorar a atividade dos agentes, identificar acessos não autorizados e garantir a conformidade com a privacidade dos dados. Filtre os registros por categorias, como acesso a dados do usuário, credenciais da API e configurações de segurança, para detectar possíveis riscos de segurança. Utilize a Central de administração e os fluxos de trabalho da API para refinar as permissões, investigar atividades suspeitas e evitar a transferência de privilégios. Isso ajuda a manter um ambiente seguro e em conformidade.

Conforme descrito em Uso dos registros de acesso para monitorar a atividade de agentes, o registro de acesso permite o monitoramento de eventos de acesso em sua conta relacionados a tickets, perfis de usuário e pesquisas. A disponibilização de visualizações detalhadas e filtradas de eventos de acesso permite que os administradores identifiquem atividades não autorizadas e ajuda a garantir a conformidade com os regulamentos de privacidade de dados.

Casos de uso comuns

Esta seção inclui exemplos de casos de uso para ajudar você a entender melhor como o registro de acesso auxilia na detecção de possíveis riscos de segurança. Esses casos de uso se aplicam tanto à interface do usuário da Central de administração quanto à API.

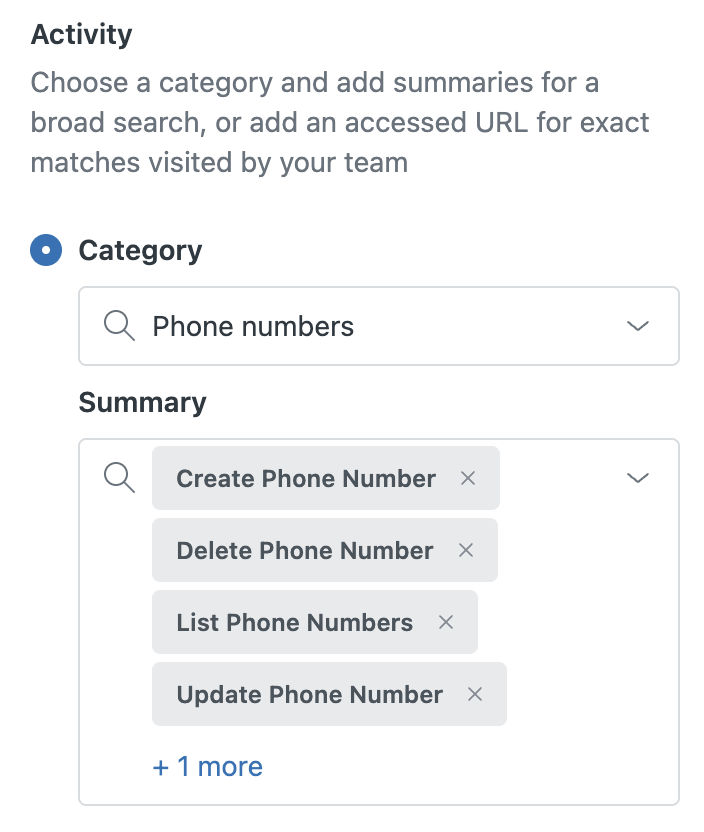

Cada caso de uso inclui categorias e resumos para filtrar o registro de acesso e encontrar eventos de acesso relacionados. Por exemplo, no caso de uso Monitorar alterações em números de contato para prevenir abuso ou fraude, filtre pela categoria Números de telefone e pelos itens de resumo recomendados (como Criar número de telefone e Apagar número de telefone) para exibir os eventos de acesso relacionados.

Expanda as seções abaixo para saber mais sobre casos de uso comuns.

Monitorar o acesso a dados do usuário e avaliar riscos de privacidade

| Caso de uso | Filtro de categoria | Filtros de resumo |

|---|---|---|

| Monitorar visualizações de perfis de usuário para detectar acesso não autorizado ou excessivo aos dados do perfil | Usuários |

|

| API de perfis |

|

|

| Monitorar configurações críticas de segurança e alterações na configuração da conta | Configurações da conta |

|

| Equipe |

|

|

| Acompanhar alterações em vetores de autenticação que indicam um possível comprometimento da conta | Identidades de usuários |

|

| Conta atual |

|

|

| Autenticação remota |

|

|

| Monitorar alterações em números de contato para prevenir abuso ou fraude | Números de telefone |

|

| Monitorar dados de objetos personalizados e regras de fluxos de trabalho para prevenir violações de dados | Objetos personalizados |

|

| Campos de objeto personalizado |

|

Proteger credenciais e tokens de API

| Caso de uso | Filtro de categoria | Filtros de resumo |

|---|---|---|

| Proteger credenciais e tokens de API para prevenir acesso não autorizado à API | Tokens OAuth |

|

| Clientes OAuth |

|

|

| Conexões OAuth |

|

|

| Monitorar chaves de API e o gerenciamento de credenciais de autenticação básica para prevenção de abusos | Conexões de chave da API |

|

| Conexões de autenticação básica |

|

Avaliar riscos de segurança para aplicativos, integrações e automações

| Caso de uso | Filtro de categoria | Filtros de resumo |

|---|---|---|

| Monitorar as alterações no ciclo de vida de aplicativos e integrações para ajudar a prevenir riscos de segurança | Aplicativos |

|

| Instalações |

|

|

| Integrações |

|

|

| Prevenir abusos de gerenciamento de webhooks, como exfiltração de dados ou ataques baseados em automação | Webhooks |

|

| Detectar uso indevido de automação para prevenir transferência de privilégios ou vazamentos de dados | Automações |

|

| Macros |

|

|

| Gatilhos de objeto |

|

|

| Gatilhos |

|

Controlar o acesso e prevenir a transferência de privilégios

| Caso de uso | Filtro de categoria | Filtros de resumo |

|---|---|---|

| Acompanhar alterações de grupo e função para prevenir a transferência não autorizada de privilégios | Associações a grupos |

|

| Funções personalizadas |

|

Detectar ações em massa que possam indicar atividades maliciosas

| Caso de uso | Filtro de categoria | Filtro de resumo |

|---|---|---|

| Detectar outras operações em massa de alto impacto que possam indicar atividades maliciosas | Associações à organização | Apagar associações em massa |

| Organizações | Apagar organizações em massa | |

| Sessões | Apagar sessões em massa | |

| Tickets | Apagar tickets em massa | |

| Usuários | Apagar usuários em massa | |

| Visualizações | Apagar visualizações em massa | |

| Espaços de trabalho | Apagar espaços de trabalho em massa |

Exemplos de fluxos de trabalho da Central de administração

Monitorar visualizações de perfis de usuário para detectar acesso não autorizado ou excessivo

Situação: como administrador, você deve garantir que os agentes só possam visualizar os perfis de clientes dentro de seus grupos.

- Na Central de administração, clique em

Conta na barra lateral e selecione Registros > Registro de acesso.

Conta na barra lateral e selecione Registros > Registro de acesso. - Clique em Filtrar.

- Aplique uma destas combinações de filtros de atividade:

- Categoria: Usuários, Resumo: Mostrar usuário, Listar usuários

- Categoria: API de perfis, Resumo: Obter perfil por identificador, Obter perfil por ID do perfil, Obter perfis por ID do usuário

- Clique em Aplicar filtros.

- Revise a lista de eventos para identificar visualizações de perfil não autorizadas.

Monitorar configurações críticas de segurança e alterações na configuração da conta

Situação: como administrador, você deve monitorar quando outros administradores do Zendesk alteram configurações críticas de segurança e de conta para garantir que sua conta permaneça segura e em conformidade.

- Na Central de administração, clique em

Conta na barra lateral e selecione Registros > Registro de acesso.

Conta na barra lateral e selecione Registros > Registro de acesso. - Clique em Filtrar.

- Aplique uma destas combinações de filtros de atividade:

- Categoria: Configurações da conta, Resumo: Atualizar configurações da conta

- Categoria: Equipe, Resumo: Obter usuários da equipe, Atualizar usuário da equipe, Alterar senha, Atualizar identidade de e-mail, Obter o código de recuperação da 2FA, Apagar configuração da 2FA, Definir senha

- Clique em Aplicar filtros.

- Revise a lista para ver configurações de segurança ou atualizações de configuração da conta que colocam a conta em risco.

Exemplos de fluxos de trabalho da API

Identificar tendências para ajudar a refinar as permissões

Situação: sua empresa tem uma nova equipe de atendimento ao cliente e você precisa garantir que os agentes estejam visualizando os dados corretos para atender aos regulamentos de privacidade de dados. Sua meta é refinar as permissões desse grupo para que os agentes tenham acesso apenas aos dados que têm permissão para ver.

Como usar a API de registro de acesso para lidar com esse cenário:

- Identifique um agente da nova equipe para usar a atividade dele como ponto de referência.

- Faça uma chamada de API filtrada pelo ID de usuário do agente, que revela todos os eventos dele, incluindo o registro dos tickets visualizados e as pesquisas, em que momento e de qual endereço IP.

Por exemplo, user_id 1213456789 visualizou o ticket número 937.

timestamp: "2023-02-16T19:00:00Z", user_id: 1213456789, ip_address: "00.00.000.00", url: ""/api/v2/tickets/937?[...] method: "GET", status: 200Além disso, user_id 1213456789 abriu o perfil pertencente a user_id 9878654.

timestamp: “2023-02-16T19:00:00Z”, user_id: 1213456789, ip_address: “00.00.000.00”, url: “/api/v2/users/9878654?[...] method: “GET”, status: 304 - Use os dados para determinar se o agente está acessando tickets atribuídos a outros grupos de agentes ou visualizando perfis de clientes designados para outros agentes.

Agora você tem mais dados para ajudar a configurar as permissões adequadas para os agentes no grupo.

Investigar atividades suspeitas

Situação: você recebeu uma notificação de que um agente está pesquisando números de cartão de crédito de clientes. Você quer ter um registro completo das atividades do agente para poder tomar as medidas apropriadas e investigar o problema.

Como usar a API de registro de acesso para lidar com esse cenário:

- Faça uma chamada de API filtrada pelo ID de usuário do agente.

- Avalie os registros de pesquisa no registro de acesso para identificar pesquisas repetidas de informações confidenciais.

Por exemplo, esse agente está pesquisando "cartão de crédito".

timestamp: “2023-02-16T19:00:00Z”, user_id: 1213456789, ip_address: “00.00.000.00”, url: “/hc/api/v2/articles/search.json?[...]query=credit%20card”, method: “GET”, status: 200 - Se aplicável, use o registro de acesso para ajudar a rastrear quais clientes foram afetados.