Verifizierte KI-Zusammenfassung ◀▼

Anhand des Zugriffsprotokolls, das Teil des Add-ons „Erweiterter Datenschutz“ ist, können Sie die Aktivitäten der Agenten überwachen. Es enthält alle Tickets und Benutzerprofile, die Agenten in den letzten 90 Tagen aufgerufen haben, sowie alle Suchvorgänge, die sie in dieser Zeit durchgeführt haben. Damit können Sie Sicherheitsrisiken identifizieren und die Compliance gewährleisten. Sie können Daten nach bestimmten Kriterien filtern und Protokolle für weitere Analysen über die API exportieren.

Das Zugriffsprotokoll des Add-ons „Erweiterter Datenschutz“ ist ein leistungsstarkes Tool, das die Datensicherheit und administrative Kontrolle Ihres Kontos verbessert. Es enthält eine Aufzeichnung der Zugriffsereignisse im Zusammenhang mit Tickets, Benutzerprofilen und Suchvorgängen in Ihrem Konto. Insofern unterscheidet es sich vom Auditprotokoll, in dem alle Änderungen an den Einstellungen oder Feldern detailliert aufgezeichnet werden.

Das Zugriffsprotokoll ist derzeit als API und im Admin Center verfügbar und erfasst, auf welche Daten in Ihrem Konto während der vergangenen 90 Tage von Agenten oder Administratoren zugegriffen wurde. Aktivitäten von Endbenutzern werden nicht erfasst.

Anhand von Zugriffsprotokollen lassen sich folgende Fragen beantworten:

- Auf welche Tickets greifen Agenten zu?

- Nach welchen Informationen suchen Agenten?

- Welche Benutzerprofile zeigen Agenten an?

Beispiele dazu, wie Sie anhand des Zugriffsprotokolls Sicherheitsrisiken erkennen und die Compliance gewährleisten können, finden Sie unter Anwendungsfälle und Workflows für Zugriffsprotokolle.

Einschalten des Zugriffsprotokolls

Bevor Sie Zugriffsprotokolle anzeigen können, müssen Sie die Zugriffsprotokoll-API im Admin Center einschalten. Zendesk beginnt dann mit der Erfassung von Zugriffsereignissen. Zugriffsereignisse, die vor dem Einschalten der API aufgetreten sind, werden nicht erfasst.

Nach dem Einschalten des Zugriffsprotokolls kann es bis zu 60 Minuten dauern, bis die Daten verfügbar sind.

So schalten Sie das Zugriffsprotokoll ein

- Klicken Sie in der Seitenleiste des Admin Centers auf

Konto und dann auf Protokolle > Zugriffsprotokoll.

Konto und dann auf Protokolle > Zugriffsprotokoll. - Klicken Sie auf Zugriffsprotokoll-API aktivieren.

- Klicken Sie auf Speichern.

Anzeigen des Zugriffsprotokolls in Admin Center

Die Seite „Zugriffsprotokolle“ des Admin Centers zeigt eine detaillierte Liste der Zugriffsereignisse in Ihrem Konto. Sie müssen das Zugriffsprotokoll einschalten, bevor Sie es im Admin Center anzeigen können.

-

Klicken Sie in der Seitenleiste des Admin Centers auf

Konto und dann auf Protokolle > Zugriffsprotokoll.

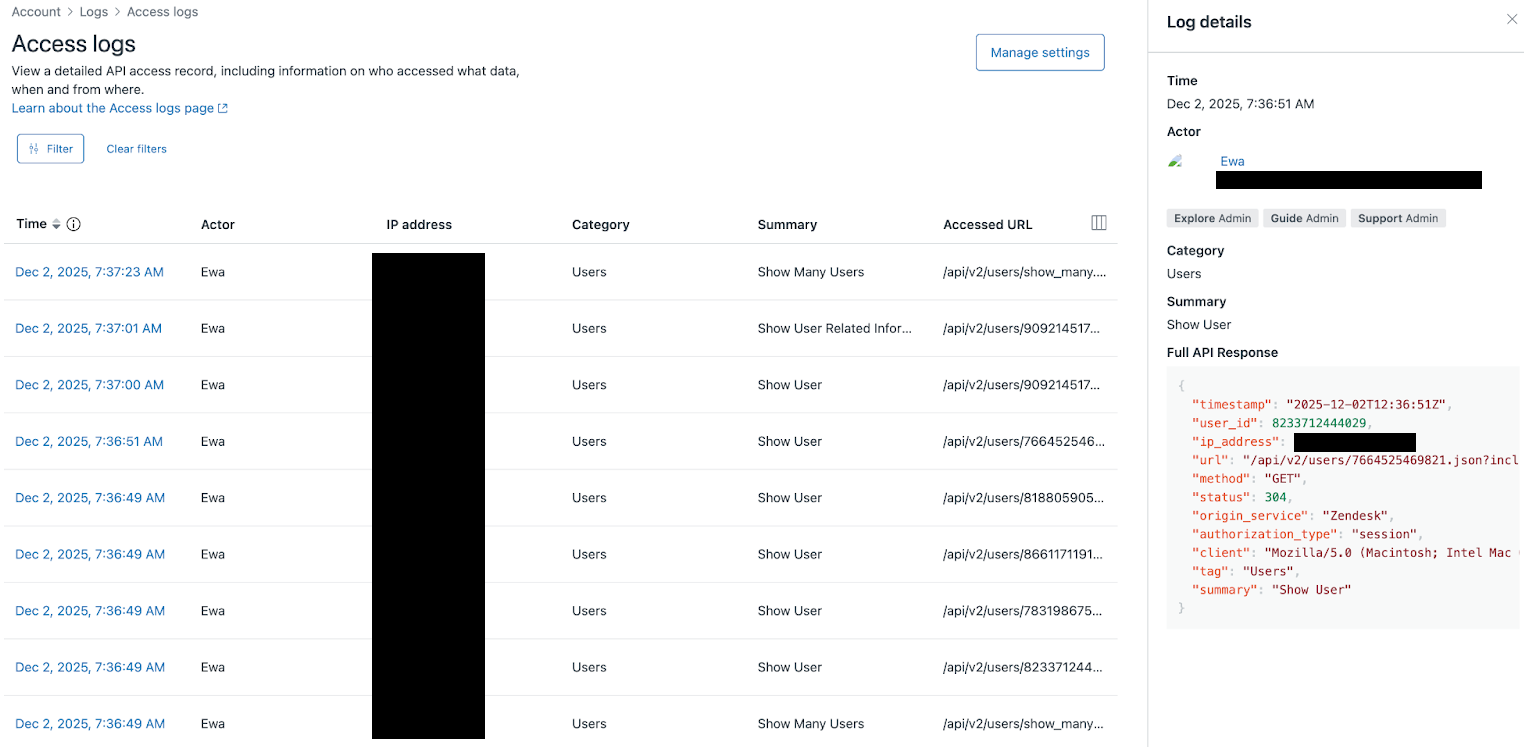

Konto und dann auf Protokolle > Zugriffsprotokoll.Die Seite „Zugriffsprotokolle“ wird angezeigt. Jede Zeile im Zugriffsprotokoll steht für einen Zugriff durch einen Agenten oder Administrator in Ihrem Zendesk-Konto. Die Protokolleinträge sind nach Zeit sortiert (neuester Eintrag zuerst). Klicken Sie auf ein Ereignis, um die zugehörigen Details im rechten Fenster anzuzeigen.

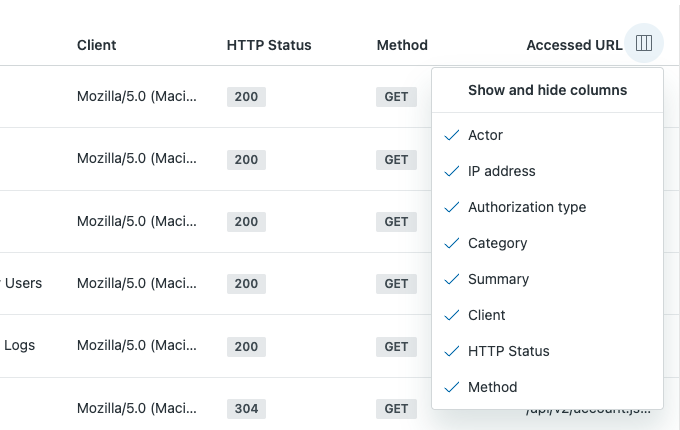

Über das Menü Spalten ein- und ausblenden (![]() ) oben rechts in der Tabelle können Sie festlegen, welche Spalten im Protokoll angezeigt werden.

) oben rechts in der Tabelle können Sie festlegen, welche Spalten im Protokoll angezeigt werden.

Zu jedem Ereignis enthält das Zugriffsprotokoll die folgenden Informationen.

| Spalte | Beschreibung |

|---|---|

| Zeit | Datum und Uhrzeit des Zugriffs auf die Seite oder den Datensatz in der Zeitzone Ihres Kontos. Wenn Sie wissen möchten, welche Zeit das Zugriffsprotokoll verwendet, setzen Sie den Mauszeiger auf das Infosymbol in der Spaltenüberschrift Zeit. |

| Person | Name des Teammitglieds oder Benutzers, das bzw. der auf die Seite oder den Datensatz in Zendesk zugegriffen hat. Anhand dieser Informationen lässt sich verfolgen, welche Benutzer mit einem bestimmten Konto interagieren. |

| IP-Adresse | IP-Adresse des Benutzers, der die Anfrage gestellt hat. |

| Autorisierungstyp | Die zur Benutzerautorisierung verwendete Methode. Beispiele: Basic, Session, Digest, Bearer |

| Client | Die Client-Software, über die die Anfrage gestellt wird. Beispiel: ein Webbrowser |

| Kategorie | Die Art oder Klassifizierung des erfolgten Zugriffs, z. B. Benutzer, Profile, API oder Telefonnummern. Sie erleichtert das Identifizieren der betroffenen Funktion oder Systemkomponente. Da einige Zugriffsereignisse keiner Kategorie zugeordnet sind, kann dieses Feld leer sein. |

| Zusammenfassung | Eine kurze und leicht verständliche Beschreibung des Zugriffsereignisses, wie z. B. Benutzer anzeigen, Profil nach Kennung abrufen oder Telefonnummern auflisten. Gibt den Zweck des betreffenden Zugriffs an. Da es für einige Zugriffsereignisse keine Zusammenfassung gibt, kann dieses Feld leer sein. |

| HTTP-Status | Der HTTP-Statuscode der Antwort. |

| Methode | Die HTTP-Methode der Anfrage. Mögliche Werte: GET, POST, PUT und DELETE. |

| Aufgerufene URL | Der Pfad des API-Endpunkts der Anfrage. |

Filtern der Daten im Zugriffsprotokoll zum Verfeinern von Suchergebnissen

Wenn das Zugriffsprotokoll sehr viele Ereignisse enthält, kann die Filterfunktion die Suche nach den gewünschten Daten erleichtern.

So filtern Sie das Zugriffsprotokoll

- Klicken Sie in der Seitenleiste des Admin Centers auf

Konto und dann auf Protokolle > Zugriffsprotokoll.

Konto und dann auf Protokolle > Zugriffsprotokoll. - Klicken Sie auf Filter.

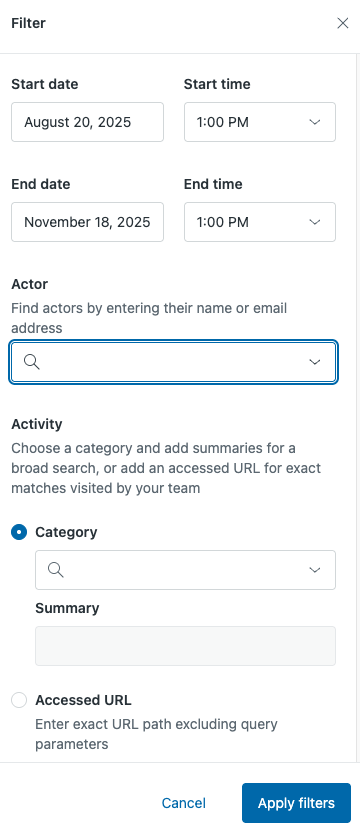

Ein Fenster mit Filtern wird angezeigt.

- Zum Filtern nach Datum stellen Sie die Felder Anfangsdatum, Anfangszeit, Enddatum und Endzeit ein.

Das Standarddatum entspricht der maximalen Anzahl von Tagen, für die Daten im Protokoll gespeichert werden können (90 Tage). Die Uhrzeit entspricht der in den Lokalisierungseinstellungen Ihres Kontos eingestellten Ortszeit.

- Geben Sie im Feld Benutzer einen Namen oder eine E-Mail-Adresse ein, um nach den für die Zugriffsereignisse verantwortlichen Personen oder Systemen zu filtern.

- Verwenden Sie einen Aktivitätsfilter, um die Suche zu verfeinern:

-

Kategorie: Geben Sie eine Kategorie ein, um die Ereignisse nach Typ zu filtern (z. B. Benutzer, Berechtigungen oder Tickets). In der Dropdownliste werden einige Kategorien und nach Eingabe von drei Zeichen passende Vorschläge angezeigt.

Nachdem Sie eine Kategorie ausgewählt haben, können Sie die Ergebnisse weiter eingrenzen, indem Sie in der Dropdownliste Zusammenfassung ein oder mehrere Elemente auswählen. Wenn Sie beispielsweise die Kategorie „Benutzer“ gewählt haben, können Sie die Elemente Benutzer anzeigen und Benutzer aktualisieren hinzufügen, um nur diese Zugriffsereignisse anzuzeigen.

-

Aufgerufene URL: Verwenden Sie dieses Feld, um nach dem Pfad des aufgerufenen API-Endpunkts zu filtern. Beispiel:

/api/v2/users/6649960843290/related.json

-

Kategorie: Geben Sie eine Kategorie ein, um die Ereignisse nach Typ zu filtern (z. B. Benutzer, Berechtigungen oder Tickets). In der Dropdownliste werden einige Kategorien und nach Eingabe von drei Zeichen passende Vorschläge angezeigt.

- Klicken Sie auf Filter anwenden.

Exportieren von Zugriffsprotokollen über die API

Mit der Access Logs API können Sie Zugriffsprotokolle in eine CSV-Datei exportieren. Die API bietet die Möglichkeit, die in der Benutzeroberfläche des Admin Centers eingestellten Filter auch auf die Protokolle anzuwenden (siehe Filtern der Daten im Zugriffsprotokoll zum Verfeinern von Suchergebnissen). Darüber hinaus können Sie die zurückgegebenen Daten per Skript filtern.

Wenden Sie sich an einen Entwickler oder einen anderen technischen Mitarbeiter Ihres Unternehmens, wenn Sie Daten exportieren möchten. Weitere Informationen finden Sie in unserer Entwicklerdokumentation unter Exporting access logs to a CSV file und in der Zendesk API-Referenz unter Access Logs.