検証済みのAI要約◀▼

アクセスログを使用すると、エージェントのアクティビティを監視し、「高度なデータプライバシーとデータ保護」アドオンでデータセキュリティを強化できます。過去90日間にエージェントがアクセスしたチケット、ユーザープロフィール、検索を追跡できます。データをフィルタリングして検索結果を絞り込み、APIを使用してログをエクスポートできます。このツールは、セキュリティリスクの検出とコンプライアンスの確保を支援し、エージェントのインタラクションの状況把握に役立ちます。

アクセスログは「高度なデータプライバシーとデータ保護」アドオンの一部で、アカウントのデータセキュリティと管理機能を強化するための有効なツールです。これは、チケットやユーザープロフィール、検索に関する、アカウント内のアクセスイベントを記録したものです。これは、設定やフィールドに対する変更の詳細なログを提供する監査ログとは異なります。

アクセスログは現在、APIおよび管理センターで利用でき、過去90日間にエージェントまたは管理者がアカウント内でどのデータにアクセスしたかを記録します。エンドユーザーのアクティビティは記録されません。

アクセスログから以下の情報を確認できます。

- エージェントがアクセスしたチケット

- エージェントが検索した情報

- エージェントが閲覧したユーザープロフィール

アクセスログを閲覧できるのは、管理者と権限のあるエージェントです。セキュリティリスクの検出やコンプライアンスの確保にアクセスログを活用する方法の例については、「アクセスログのユースケースとワークフロー」を参照してください。

アクセスログAPIを有効にする

アクセスログを表示するには、管理センターでアクセスログAPIを有効にする必要があります。有効にすると、Zendeskはアクセスイベントの収集を開始します。APIをオンにする前に発生したアクセスイベントは収集されません。

管理者だけがアクセスログを有効にできます。有効にした後、データが表示されるまで最大60分かかる場合があります。

アクセスログAPIを有効にするには

- 管理センターで、サイドバーにある「

アカウント」をクリックし、「ログ」>「アクセスログ」を選択します。

アカウント」をクリックし、「ログ」>「アクセスログ」を選択します。 - 「アクセスログAPIを有効にする」を選択します。

- 「保存」をクリックします。

アクセスログを管理センターで表示する

管理センター内の「アクセスログ」ページでは、アカウント内のアクセスイベントの詳細リストを表示できます。管理センターでアクセスログを表示する前に、アクセスログAPIを有効にする必要があります。

-

管理センターで、サイドバーにある「

アカウント」をクリックし、「ログ」>「アクセスログ」を選択します。

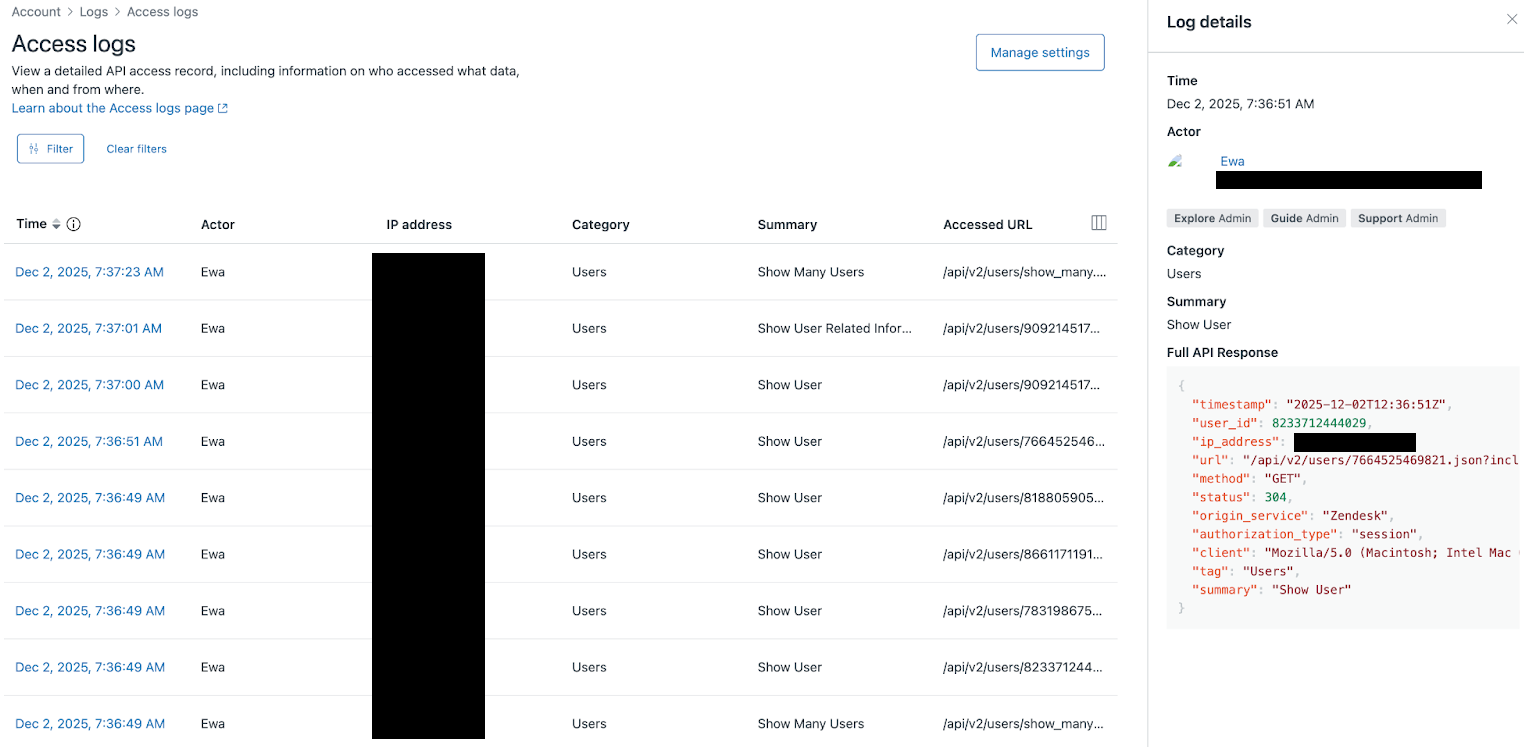

アカウント」をクリックし、「ログ」>「アクセスログ」を選択します。「アクセスログ」ページが表示されます。アクセスログの各行は、Zendeskアカウントでエージェントまたは管理者が行った1件のアクセスイベントを表します。ログの記録は時刻順(最新のエントリが先頭)に表示されます。イベントをクリックすると、右側のパネルに詳細が表示されます。

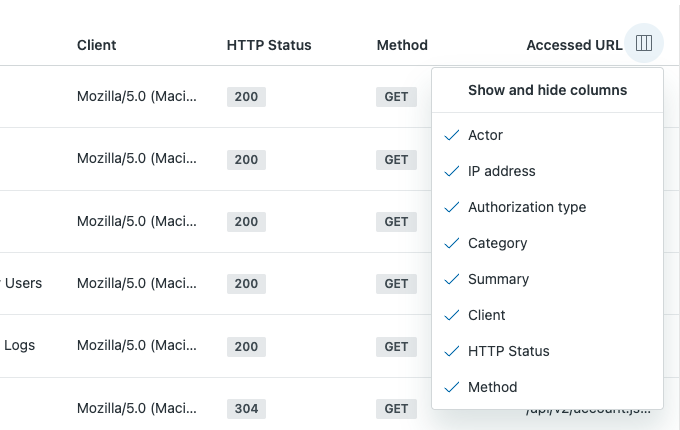

テーブルの右上にある「列の表示/非表示」メニューアイコン(![]() )を使用して、ログに表示する列を調整します。

)を使用して、ログに表示する列を調整します。

アクセスログには、各イベントについて以下の情報が表示されます。

| 列 | 説明 |

|---|---|

| 時間 | ページまたはレコードがアクセスされた日時(アカウントのタイムゾーンで表示)。アクセスログで使用されているタイムゾーンが不明な場合は、「時間」列見出しの i アイコンにカーソルを合わせてください。 |

| アクター | Zendeskでページまたはレコードにアクセスしたチームメンバーまたはユーザーを示します。これにより、特定のページやレコードにアクセスしているユーザーを追跡できます。 |

| IPアドレス | リクエストを行ったユーザーのIPアドレス。 |

| 認証タイプ | ユーザー認証に使用する方法。例:Basic、Session、Digest、Bearer |

| クライアント | リクエストを送信しているクライアントソフトウェア。例:Webブラウザ |

| カテゴリ | 発生したアクセスの種類(カテゴリ)を示します(例:Users、Profiles API、Phone numbers)。これにより、関連する機能やシステムコンポーネントを特定できます。 一部のアクセスイベントには関連するカテゴリがないため、このフィールドが空欄になる場合があります。 |

| 概要 | アクセスイベントの内容を簡潔に示す、分かりやすい説明(例:ユーザーを表示、IDでプロフィールを取得、電話番号をリスト)。アクセスエントリの目的を要約します。 一部のアクセスイベントには関連する概要がないため、このフィールドが空欄になる場合があります。 |

| HTTPステータス | レスポンスのHTTPステータスコード。 |

| 方法 | リクエストのHTTPメソッド。有効な値は、GET、POST、PUT、DELETEです。 |

| アクセスしたURL | リクエストのAPIエンドポイントパス。 |

アクセスログデータをフィルタリングして検索結果を絞り込む

アクセスログには大量のイベントが含まれるため、フィルタリングを使用することで、探しているものを簡単に見つけやすくなります。

アクセスログをフィルタリングするには

- 管理センターで、サイドバーにある「

アカウント」をクリックし、「ログ」>「アクセスログ」を選択します。

アカウント」をクリックし、「ログ」>「アクセスログ」を選択します。 - 「フィルター」をクリックします。

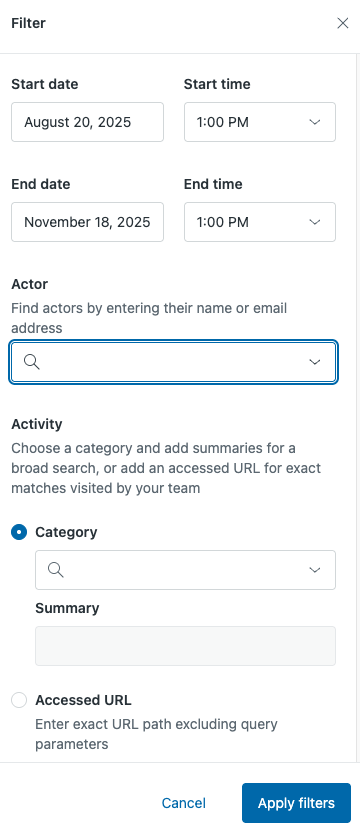

フィルターはパネルに表示されます。

- 日付でフィルタリングするには、「開始日」、「開始時刻」、「終了日」、「終了時刻」の各フィールドを設定します。

デフォルトの日付は、ログがデータを取得できる最大日数(90日)を反映しています。時間は、ローカライズ設定内のアカウントの現地時間を反映しています。

- 「アクター」フィールドに名前またはメールアドレスを入力し、アクセスイベントを実行したメンバーまたはシステムでフィルタリングします。

- より詳細に検索するには、アクティビティフィルターを適用します。

-

カテゴリ:タイプ別(ユーザー、権限、チケットなど)にイベントを絞り込むため、カテゴリを選択します。ドロップダウンには表示されるカテゴリ数に限りがあり、3文字入力すると候補が表示されます。

カテゴリを選択した後は、「概要」ドロップダウンから1つ以上の項目を選択して、結果をさらに絞り込めます。たとえば「ユーザー」カテゴリを選択した場合、「ユーザーを表示」と「ユーザーを更新」を選択すると、それらのアクセスイベントのみが表示されます。

-

アクセスしたURL:アクセスしたAPIエンドポイントのパスで絞り込みます。例:

/api/v2/users/6649960843290/related.json

-

カテゴリ:タイプ別(ユーザー、権限、チケットなど)にイベントを絞り込むため、カテゴリを選択します。ドロップダウンには表示されるカテゴリ数に限りがあり、3文字入力すると候補が表示されます。

- 「フィルターを適用」をクリックします。

APIを使用してアクセスログをエクスポートする

アクセスログAPIを使用して、アクセスログをCSVファイルにエクスポートします。このAPIでは、管理センターのユーザーインターフェイスと同じフィルターを使ってログを絞り込めます。詳細は「検索結果を絞り込むためのデータのフィルタリング」を参照してください。さらに、スクリプトを使用して、返されるデータを独自にフィルタリングすることも可能です。

データをエクスポートするには、社内の開発者やその他の技術者と協力する必要があります。詳しくは「Exporting access logs to a CSV file」や「Zendesk API Reference:Access Logs」参照してください。