検証済みのAI要約◀▼

アクセスログでエージェントのアクティビティを監視し、データのプライバシーとセキュリティを維持します。アクセスイベントをフィルタリングすることで、不正なアクセスを特定し、ユーザーデータへの変更を追跡し、潜在的なセキュリティリスクを防止できます。API資格情報の保護、アクセス制御、不審なアクティビティの検出を通じて、コンプライアンスの維持と機密情報の保護を支援します。管理センターとAPIワークフローの両方を活用することで、包括的な監視が可能になります。

「アクセスログを使用したエージェントのアクティビティの監視」で説明されているように、アクセスログを使用すると、チケット、ユーザープロフィール、検索に関連するアカウント内のアクセスイベントを監視できます。アクセスイベントを詳細に確認でき、条件で絞り込まれた表示を提供することで、管理者および権限を持つエージェントは、不正なアクティビティを特定し、データプライバシー規制への準拠を支援できます。

一般的なユースケース

このセクションでは、アクセスログが潜在的なセキュリティリスクの検出にどのように役立つかを理解するための、ユースケースの例を紹介します。これらのユースケースは、管理センターのユーザーインターフェイスとAPIの両方に適用されます。

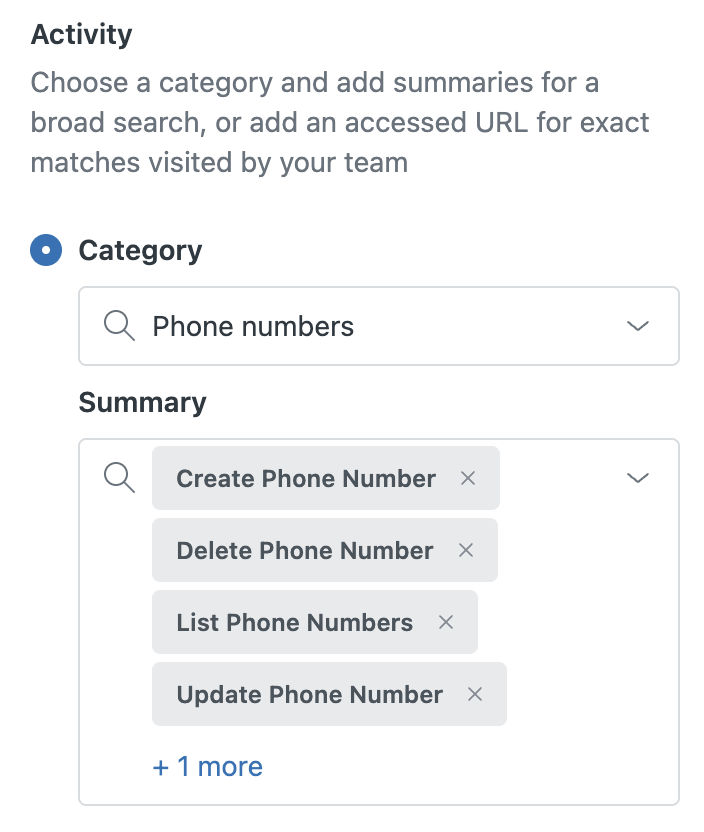

各ユースケースには、アクセスログをフィルタリングして関連するアクセスイベントを見つけるための「カテゴリ」と「概要」が含まれています。たとえば、「連絡先番号の変更を監視して不正利用や詐欺を防止する」のユースケースでは、「電話番号」カテゴリと、推奨される「概要」項目(例:電話番号を作成、電話番号を削除)でフィルタリングすると、関連するアクセスイベントを抽出できます。

一般的なユースケースの詳細については、以降のセクションを参照してください。

ユーザーデータへのアクセスを監視し、プライバシーリスクを評価する

| ユースケース | カテゴリフィルター | 概要フィルター |

|---|---|---|

| ユーザープロフィールの閲覧を監視し、プロフィールデータへの不正アクセスまたは過剰なアクセスを検出する | ユーザー |

|

| プロフィールAPI |

|

|

| 重要なセキュリティ設定とアカウント設定の変更を監視する | アカウント設定 |

|

| スタッフ |

|

|

| アカウント侵害の可能性を示す認証経路の変更を追跡する | ユーザーID |

|

| 現在のアカウント |

|

|

| リモート認証 |

|

|

| 連絡先番号の変更を監視して悪用や詐欺を防止する | 電話番号 |

|

| カスタムオブジェクトデータとワークフロールールを監視してデータ侵害を防止する | カスタムオブジェクト |

|

| カスタムオブジェクトフィールド |

|

API資格情報とトークンの保護

| ユースケース | カテゴリフィルター | 概要フィルター |

|---|---|---|

| API資格情報とトークンを保護して不正なAPIアクセスを防ぐ | OAuthトークン |

|

| OAuthクライアント |

|

|

| OAuth接続 |

|

|

| APIキーと基本認証資格情報の管理を監視して不正使用を防止する | APIキーコネクション |

|

| 基本認証接続 |

|

アプリ、インテグレーション、自動化のセキュリティリスク評価

| ユースケース | カテゴリフィルター | 概要フィルター |

|---|---|---|

| アプリおよびインテグレーションのライフサイクルの変更を監視してセキュリティリスクを防止する | アプリ |

|

| インストール |

|

|

| インテグレーション |

|

|

| データの不正な持ち出しや自動化ベースの攻撃など、Webhook管理の不正利用を防止する | Webhook |

|

| 自動化の悪用を検出して権限昇格やデータ漏洩を防止する | 自動化 |

|

| マクロ |

|

|

| オブジェクトトリガ |

|

|

| トリガ |

|

アクセス制御と権限昇格の防止

| ユースケース | カテゴリフィルター | 概要フィルター |

|---|---|---|

| グループとロールの変更を追跡して不正な権限昇格を防止する | グループメンバーシップ |

|

| カスタムロール |

|

不正行為の可能性がある一括操作の検出

| ユースケース | カテゴリフィルター | 概要フィルター |

|---|---|---|

| 不正行為の可能性がある影響の大きいその他の一括操作を検出する | 組織のメンバーシップ | メンバーシップの一括削除 |

| 組織 | 組織の一括削除 | |

| セッション | セッションの一括削除 | |

| チケット | チケットの一括削除 | |

| ユーザー | ユーザーの一括削除 | |

| ビュー | ビューの一括削除 | |

| ワークスペース | ワークスペースの一括削除 |

管理センターのワークフローの例

ユーザープロフィールの閲覧を監視し、不正なアクセスや過剰なアクセスを検出する

シナリオ:管理者として、エージェントが所属グループ内のカスタマープロフィールのみを閲覧できるようにしたい。

- 管理センターで、サイドバーにある「

アカウント」をクリックし、「ログ」>「アクセスログ」を選択します。

アカウント」をクリックし、「ログ」>「アクセスログ」を選択します。 - 「フィルター」をクリックします。

- 以下のいずれかのアクティビティフィルターの組み合わせを適用します。

- カテゴリ:ユーザー、概要:ユーザーを表示、ユーザーを一覧表示

- カテゴリ:プロフィールAPI、概要:IDでプロフィールを取得、プロフィールIDでプロフィールを取得、ユーザーIDでプロフィールを取得

- 「フィルターを適用」をクリックします。

- 不正なプロフィール閲覧のイベントリストを確認します。

重要なセキュリティ設定とアカウント設定の変更を監視する

シナリオ:管理者として、他のZendesk管理者が重要なセキュリティ設定やアカウント設定に変更を行ったタイミングを監視し、アカウントの安全性とコンプライアンスを確保したい。

- 管理センターで、サイドバーにある「

アカウント」をクリックし、「ログ」>「アクセスログ」を選択します。

アカウント」をクリックし、「ログ」>「アクセスログ」を選択します。 - 「フィルター」をクリックします。

- 以下のいずれかのアクティビティフィルターの組み合わせを適用します。

- カテゴリ:アカウント設定、概要:アカウント設定を更新

- カテゴリ:スタッフ、概要:スタッフユーザーを取得、スタッフユーザーを変更、パスワードを変更、メールIDの更新、2FAリカバリコードを取得、2FA設定を削除、パスワードを設定

- 「フィルターを適用」をクリックします。

- リストをチェックし、アカウントを危険にさらすようなセキュリティ設定やアカウント設定の変更がないか確認します。

APIワークフローの例

権限の最適化に役立つ傾向を特定する

シナリオ:社内に新しいカスタマーサービスチームが設置されたため、エージェントに適切なデータのみの閲覧を許可し、データプライバシー規制へのコンプライアンスを確保したい。目標は、このグループの権限を最適化し、エージェントが閲覧許可されたデータのみにアクセスできるようにすることです。

アクセスログAPIを使用して、このシナリオに対応するには

- 参照ポイントにする新規チームのエージェントを特定します。

- エージェントのユーザーIDでフィルタリングしたAPIコールを実行すると、そのエージェントが行ったイベントのすべての情報(いつ、どのIPアドレスから、どのチケットを閲覧し、検索したかなど)を確認できます。

例:ユーザーID 1213456789 がチケット番号 937 を閲覧した。

timestamp: "2023-02-16T19:00:00Z", user_id: 1213456789, ip_address: "00.00.000.00", url: ""/api/v2/tickets/937?[...] method: "GET", status: 200また、user_id 1213456789 が user_id 9878654 のプロフィールも閲覧した。

timestamp: “2023-02-16T19:00:00Z”, user_id: 1213456789, ip_address: “00.00.000.00”, url: “/api/v2/users/9878654?[...] method: “GET”, status: 304 - これらのデータから、エージェントが他のエージェントグループに割り当てられたチケットにアクセスしているか、他のエージェントに割り当てられたカスタマーのプロフィールを閲覧しているかを判断します。

これで、グループ内のエージェントに適切な権限を設定するためのデータが多く得られました。

不審な活動を調べる

シナリオ:エージェントがカスタマーのクレジットカード番号を検索しているとの通知を受けた。問題の調査で適切な措置を講じるため、当該エージェントの活動記録を完全に把握したい。

アクセスログAPIを使用して、このシナリオに対応するには

- エージェントのユーザーIDでフィルタリングしたAPIコールを実行します。

- アクセスログ内のエージェントの検索記録を評価し、機密情報を繰り返し検索していることを特定します。

例:このエージェントは「クレジットカード」を検索している。

timestamp: “2023-02-16T19:00:00Z”, user_id: 1213456789, ip_address: “00.00.000.00”, url: “/hc/api/v2/articles/search.json?[...]query=credit%20card”, method: “GET”, status: 200 - 該当する場合は、アクセスログから、影響を受けたカスタマーを特定することができます。