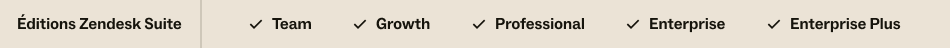

Zendesk prend en charge l’accès d’entreprise en connexion unique aux comptes Zendesk via SAML (Secure Assertion Markup Language) et JWT (JSON Web Token). Avec la connexion unique, les utilisateurs peuvent se connecter une fois en utilisant le formulaire de connexion de leur entreprise pour accéder à plusieurs systèmes et prestataires de services, notamment aux produits Zendesk.

En tant qu’administrateur Zendesk, votre rôle est d’activer les options de connexion unique. Cet article décrit comment activer plusieurs configurations de connexion unique SAM: qui peuvent servir à authentifier les membres de l’équipe (administrateurs et agents, y compris les agents light et les contributeurs), les utilisateurs finaux ou les deux.

Cet article aborde les sujets suivants :

- Fonctionnement de la connexion unique SAML pour Zendesk

- Configuration requise pour l’activation de la connexion unique SAML

- Activation de la connexion unique avec SAML

- Affectation de la connexion unique SAML aux utilisateurs

- Gestion des utilisateurs dans Zendesk après l’activation de la connexion unique SAML

- Changement de méthode d’authentification

L’équipe informatique d’une entreprise est généralement chargée de la configuration et de la gestion du système d’authentification SAML de l’entreprise. Son rôle est d’implémenter la connexion unique pour Zendesk dans le système. L’équipe peut consulter le sujet suivant dans cet article :

Articles connexes :

Fonctionnement de la connexion unique SAML pour Zendesk

SAML pour Zendesk fonctionne de la même façon que SAML avec tous les autres prestataires de services. Une utilisation courante est une entreprise dans laquelle l’authentification de tous les utilisateurs est gérée par un système d’authentification d’entreprise comme Active Directory or LDAP (souvent appelé fournisseur d’identité ou IdP). Zendesk établit une relation de confiance avec le fournisseur d’identité et l’autorise à authentifier et connecter les utilisateurs aux comptes Zendesk.

Une utilisation courante est un utilisateur qui se connecte à son système d’entreprise au début de sa journée de travail et qui, une fois connecté, a accès à d’autres applications et services de l’entreprise (comme l’e-mail ou Zendesk Support) sans avoir à se connecter indépendamment à ces services.

Si un utilisateur essaie de se connecter directement à un compte Zendesk, il est redirigé vers le service ou le serveur SAML pour s’authentifier. Une fois authentifié, il est à nouveau redirigé vers votre compte Zendesk et automatiquement connecté.

Un autre workflow consiste à permettre à vos utilisateurs d’accéder à Zendesk une fois qu’ils se sont connectés au site Web de votre entreprise. Quand un utilisateur se connecte au site Web avec ses identifiants pour ce site, le site Web envoie une demande de validation de l’utilisateur au fournisseur d’identité. Le site Web envoie ensuite la réponse du fournisseur au serveur SAML qui la transmet à votre Zendesk qui, alors, accorde une session à l’utilisateur.

Configuration requise pour l’activation de la connexion unique SAML

Rencontrez l’équipe responsable du système d’authentification SAML de votre entreprise (en général l’équipe informatique) pour vous assurer que votre entreprise satisfait les conditions suivantes :

-

L’entreprise a un serveur SAML avec des utilisateurs provisionnés ou connectés à un répertoire d’identités tel que Microsoft Active Directory ou LDAP. Les options incluent l’utilisateur d’un serveur SAML sur site, tel que OpenAM, ou un service SAML, tel qu’Okta, OneLogin ou PingIdentity.

-

Si vous utilisez un serveur ADFS (Active Directory Federation Services), l’authentification basée sur les formulaires doit être activée. Zendesk ne prend pas en charge Windows Integrated Authentication (WIA). Pour en savoir plus, consultez Configuration de la connexion unique en utilisant Active Directory avec ADFS et SAML.

- Le trafic en direction de Zendesk utilise HTTPS, pas HTTP.

- L’URL de connexion à distance pour votre serveur SAML (parfois appelée URL de connexion unique SAML).

- (facultatif) L’URL de déconnexion à distance vers laquelle Zendesk peut rediriger les utilisateurs quand ils se déconnectent de Zendesk.

- (facultatif) Une liste de plages IP pour rediriger les utilisateurs vers l’option de connexion appropriée. Les utilisateurs faisant des demandes à partir des plages IP spécifiées sont dirigés vers le formulaire d’authentification SAML à distance. Les utilisateurs faisant des demandes provenant d’adresses IP hors de ces plages sont dirigés vers le formulaire de connexion Zendesk normal. Si vous ne spécifiez pas de plage, tous les utilisateurs sont redirigés vers le formulaire d’authentification à distance.

- L’empreinte digitale SHA2 du certificat SAML de votre serveur SAML. Les certificats X.509 sont pris en charge et doivent être au format PEM ou DER, mais vous devrez toujours fournir une empreinte digitale SHA2 pour le certificat X.509. Il n’y a pas de limite de taille maximale pour l’empreinte digitale SHA.

Il est possible que l’équipe informatique ait besoin de plus d’informations de Zendesk pour configurer l’implémentation SAML. Dites-lui de consulter la Fiche pour l’implémentation technique de cet article.

Une fois que vous avez vérifié que vous remplissez toutes les exigences et disposez de toutes les informations nécessaires, vous êtes prêt à activer la connexion unique SAML.

Activation de la connexion unique avec SAML

Les administrateurs peuvent activer la connexion unique SAML pour les utilisateurs finaux uniquement, pour les membres de l’équipe (y compris les agents light et les contributeurs) uniquement ou pour les deux groupes. Vous pouvez créer plusieurs configurations de connexion unique SAML. Avant de commencer, procurez-vous les informations obligatoires auprès de l’équipe informatique de votre entreprise. Consultez Configuration requise pour l’activation de la connexion unique SAML.

Pour activer la connexion unique SAML dans Zendesk

- Dans le Centre d’administration, cliquez sur l’icône Compte (

) dans la barre latérale, puis sélectionnez Sécurité > Connexion unique.

) dans la barre latérale, puis sélectionnez Sécurité > Connexion unique. - Cliquez sur Créer une configuration de connexion unique, puis sélectionnez SAML.

- Entrez un nom de configuration unique.

- Dans le champ URL de connexion unique SAML, saisissez l’URL de connexion à distance pour votre serveur SAML.

- Saisissez l’empreinte digitale du certificat SHA-256. Nous en avons besoin pour communiquer avec votre serveur SAML.

- (Facultatif) Pour URL de déconnexion à distance, saisissez une URL de déconnexion vers laquelle les utilisateurs doivent être redirigés quand ils se déconnectent de Zendesk.

- (facultatif) Pour les plages IP, saisissez une liste de plages pour rediriger les utilisateurs vers l’option de connexion appropriée.

Les utilisateurs faisant des demandes à partir des plages IP spécifiées sont dirigés vers le formulaire d’authentification SAML à distance. Les utilisateurs faisant des demandes provenant d’adresses IP hors de ces plages sont dirigés vers le formulaire de connexion Zendesk normal. Ne spécifiez pas de plage si vous voulez que tous les utilisateurs soient redirigés vers le formulaire d’authentification à distance.

- Sélectionnez Afficher le bouton lorsque les utilisateurs se connectent pour ajouter un bouton Continuer avec la connexion unique à la page de connexion Zendesk.

Vous pouvez personnaliser le libellé du bouton en saisissant une valeur dans le champ Nom du bouton. Les libellés de bouton personnalisés sont utiles si vous ajoutez plusieurs boutons de connexion unique à la page de connexion. Consultez Ajout de boutons Continuer avec la connexion unique à la page de connexion Zendesk pour en savoir plus.

- Cliquez sur Enregistrer.

Par défaut, les configurations de connexion unique d’entreprise sont inactives. Vous devez affecter la configuration de connexion unique aux utilisateurs pour l’activer.

Affectation de la connexion unique SAML aux utilisateurs

Après avoir créé votre configuration de connexion unique SAML, vous devez l’activer en l’affectant aux utilisateurs finaux, aux membres de l’équipe ou aux deux.

Pour affecter une configuration de connexion unique aux membres de l’équipe ou aux utilisateurs finaux

- Ouvrez les paramètres de sécurité pour les membres de l’équipe et les utilisateurs finaux.

- Dans le Centre d’administration, cliquez sur Compte (

) dans la barre latérale, puis sélectionnez Sécurité > Authentification des membres de l’équipe.

) dans la barre latérale, puis sélectionnez Sécurité > Authentification des membres de l’équipe. - Dans le Centre d’administration, cliquez sur Compte (

) dans la barre latérale, puis sélectionnez Sécurité > Authentification des utilisateurs finaux.

) dans la barre latérale, puis sélectionnez Sécurité > Authentification des utilisateurs finaux.

- Dans le Centre d’administration, cliquez sur Compte (

- Si vous affectez une configuration de connexion unique aux membres de l’équipe, sélectionnez Authentification externe pour afficher les options d’authentification.

Ces options sont déjà affichées pour les utilisateurs finaux.

- Cliquez sur l’option Connexion unique dans la section Authentification externe, puis sélectionnez le ou les noms de la ou des configurations de connexion unique que vous voulez utiliser.

La connexion unique peut ne pas couvrir toutes les utilisations, et l’authentification Zendesk reste donc active par défaut.

- Choisissez la façon dont vous voulez que les utilisateurs se connectent.

Laissez-les choisir permet aux utilisateurs de se connecter en utilisant n’importe quelle méthode d’authentification active. Consultez Permettre aux utilisateurs de se connecter à Zendesk de différentes façons.

Redirection vers la connexion unique autorise uniquement les utilisateurs à s’authentifier en utilisant la configuration de connexion unique principale. Ils ne voient pas d’autres options de connexion, même si ces options d’authentification sont actives. Quand vous sélectionnez Redirection vers la connexion unique, le champ Connexion unique principale s’affiche pour que vous puissiez sélectionner la configuration de connexion unique principale.

- Cliquez sur Enregistrer.

Gestion des utilisateurs dans Zendesk après l’activation de la connexion unique SAML

Après l’activation de la connexion unique SAML dans Zendesk, les modifications apportées aux utilisateurs à l’extérieur de Zendesk sont reflétées dans votre compte Zendesk. Par exemple, si un utilisateur est ajouté à votre système Active Directory ou LDAP et qu’il essaie de se connecter à Zendesk, il est automatiquement ajouté à votre compte Zendesk. Quand des modifications sont apportées aux données de l’utilisateur dans votre système interne (le nom ou l’adresse e-mail par exemple), tous les attributs partagés dans la charge utile SAML sont mis à jour dans Zendesk. Si un utilisateur est supprimé de votre système interne, il ne peut plus se connecter à Zendesk, mais son compte existe toujours dans Zendesk.

Par défaut, les seules données utilisateur stockées dans Zendesk quand la connexion unique est activée sont le prénom, le nom et l’adresse e-mail de l’utilisateur. Zendesk ne stocke pas les mots de passe. Par conséquent, vous devez désactiver toutes les notifications par e-mail automatisées envoyées par Zendesk au sujet des mots de passe. Consultez Désactivation des notifications par e-mail au sujet des mots de passe de Zendesk..

Pour fournir une meilleure expérience client, vous devriez envisager de stocker plus que le nom et l’adresse e-mail de l’utilisateur dans Zendesk. Consultez Obtention de données utilisateur supplémentaires.

Désactivation des notifications par e-mail au sujet des mots de passe de Zendesk

Quand un utilisateur est ajouté à un compte Zendesk, une notification par e-mail automatique peut lui être envoyée pour lui demander de vérifier son adresse e-mail et de créer un nom d’utilisateur et un mot de passe.

Un profil utilisateur Zendesk est créé pour chaque nouvel utilisateur qui accède à votre compte Zendesk par le biais de SAML ou JWT. Comme il est authentifié par un mot de passe qui ne dépend pas de Zendesk, le profil est créé sans mot de passe car l’utilisateur n’a pas besoin de se connecter à Zendesk. Cependant, par défaut, chaque nouvel utilisateur recevra un e-mail lui demandant de confirmer son adresse e-mail et de créer un nom d’utilisateur et un mot de passe.

- Dans le Centre d’administration, cliquez sur Utilisateurs (

) dans la barre latérale, puis sélectionnez Configuration > Utilisateurs finaux.

) dans la barre latérale, puis sélectionnez Configuration > Utilisateurs finaux. - Dans la section E-mails du compte, désélectionnez l’option Aussi envoyer un e-mail de vérification lors de la création d’un nouvel utilisateur par un agent ou un administrateur.

- Dans Permettre aux utilisateurs de changer de mot de passe, désélectionnez cette option.

Changement de méthode d’authentification

Si vous utilisez une méthode de connexion unique tierce pour créer et authentifier les utilisateurs dans Zendesk, puis passez à l’authentification Zendesk, ces utilisateurs n’auront pas de mot de passe pour se connecter. Pour obtenir l’accès, ces utilisateurs doivent réinitialiser leur mot de passe à la page de connexion Zendesk.

Fiche pour l’implémentation technique

Cette section est destinée à l’équipe responsable du système d’authentification SAML de l’entreprise. Elle fournit des détails au sujet de l’implémentation de la connexion unique SAML pour Zendesk.

Sujets couverts :

- Données utilisateur nécessaires pour identifier l’utilisateur en cours d’authentification

- Configuration du fournisseur d’identité pour Zendesk

- Configuration du serveur SAML pour Zendesk

- Paramètres renvoyés à vos URL de connexion et déconnexion à distance

- Utilisation de RelayState pour rediriger les utilisateurs après l’authentification

- Dépannage de la configuration SAML pour Zendesk

Données utilisateur nécessaires pour identifier l’utilisateur en cours d’authentification

Quand vous implémentez l’accès par connexion unique SAML à vos comptes Zendesk, vous spécifiez certaines données utilisateur pour identifier l’utilisateur en cours d’authentification.

Ces sujets décrivent les données que vous devez fournir :

Spécification de l’adresse e-mail de l’utilisateur dans l’ID du nom (NameID) du sujet SAML

Zendesk utilise les adresses e-mail pour identifier les utilisateurs. Vous devez spécifier l’adresse e-mail de l’utilisateur dans l’ID du nom du sujet SAML.

Par exemple :

<saml:Subject>

<saml:NameID Format="urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified">stevejobs@yourdomain.com</saml:NameID>

<saml:SubjectConfirmation Method="urn:oasis:names:tc:SAML:2.0:cm:bearer">

<saml:SubjectConfirmationData NotOnOrAfter="2014-04-23T21:42:47.412Z"/>

</saml:SubjectConfirmation>

</saml:Subject> Si les attributs de prénom et de nom ne sont pas fournis, Zendesk utilisera le nom d’utilisateur de l’adresse e-mail fourni dans l’élément

Si le nom d’utilisateur inclut un point, nous nous en servirons pour segmenter et séparer le prénom et le nom. En l’absence de point, la totalité du nom d’utilisateur devient le nom de l’utilisateur dans Zendesk. Par exemple, si l’adresse e-mail

Spécification de deux attributs utilisateur dans l’assertion SAML

Si vous spécifiez les attributs de prénom et de nom, vous devez utiliser l’espace de nom complet et non les noms conviviaux. Par exemple, quand le nom convivial est « nom », la valeur que vous devez utiliser pour l’attribut est http://schemas.xmlsoap.org/ws/2005/05/identity/claims/surname

| Concept | Attribut | Description | Exemple de valeur |

|---|---|---|---|

| prénom | givenname | Prénom de l’utilisateur. Vous devez spécifier l’espace de nommage complet pour cet attribut. |

|

| nom | surname | Nom de l’utilisateur. Un utilisateur dans Zendesk est créé ou mis à jour en fonction de ce prénom et ce nom. Voir l’exemple ci-après. Vous devez spécifier l’espace de nommage complet pour cet attribut. |

|

Exemple de prénom et de nom :

<saml:Attribute Name="http://schemas.xmlsoap.org/ws/2005/05/identity/claims/givenname">

<saml:AttributeValue xsi:type="xs:anyType">James</saml:AttributeValue>

</saml:Attribute>

<saml:Attribute Name="http://schemas.xmlsoap.org/ws/2005/05/identity/claims/surname">

<saml:AttributeValue xsi:type="xs:anyType">Dietrich</saml:AttributeValue>

</saml:Attribute>Zendesk prend en charge des attributs utilisateur supplémentaires. Parlez à votre administrateur Zendesk Support pour savoir de quelles données il a besoin dans Support.

Obtention de données utilisateur supplémentaires

Les seules données utilisateur que Zendesk exige de votre système d’authentification sont le prénom, le nom et l’adresse e-mail de l’utilisateur. Le prénom et le nom sont les seuls noms d’attribut que vous devriez utiliser pour capturer des informations au sujet du nom d’un utilisateur. Mais vous pouvez obtenir plus de données en demandant à votre équipe informatique d’ajouter des attributs utilisateur aux assertions SAML que le fournisseur d’identité envoie à Zendesk quand un utilisateur se connecte.

Une assertion SAML contient une ou plusieurs déclarations au sujet de l’utilisateur. Une déclaration est la décision d’autorisation (si l’utilisateur a obtenu l’accès ou non). Une autre déclaration peut se composer d’attributs décrivant l’utilisateur connecté.

| Attribut | Description |

|---|---|

| organization | Nom ou ID d’une organisation à laquelle ajouter l’utilisateur. L’attribut external_id d’une organisation n’est pas pris en charge. Si l’organisation n’existe pas dans Zendesk, elle ne sera pas créée. L’utilisateur, lui, sera créé, mais ne sera ajouté à aucune organisation. |

| organizations | Valeurs séparées par des virgules comme org1, org2, org3

|

| organization_id |

ID externe de l’organisation dans l’API Zendesk. Si organization et organization_id sont fournies, alors l’attribut organization est ignoré. Exemple : Si vous voulez transférer plusieurs ID d’organisation à la fois, utilisez plutôt l’attribut organization_ids. Les ID d’organisation doivent être transférés dans une chaîne, séparés par des virgules. |

| organization_ids |

ID externes de l’organisation dans l’API Zendesk. Utilisez cet attribut quand vous transférez plusieurs ID de l’organisation en même temps. Si organizations et organization_ids sont fournies, alors l’attribut organizations est ignoré. Exemple : Valeurs séparées par des virgules comme |

| phone | Numéro de téléphone, spécifié sous forme de chaîne. |

| tags | Marqueurs à définir pour un utilisateur. Ces marqueurs remplacent tous les autres marqueurs qui existent dans le profil utilisateur. |

| remote_photo_url | URL d’une photo pour le profil utilisateur. |

| locale (pour agents) locale_id (pour utilisateurs finaux) |

Langue dans Zendesk, spécifiée en tant que chiffre. Pour obtenir la liste des codes valides, consultez la section portant sur les langues dans la documentation de l’API. |

| role | Rôle de l’utilisateur. Peut être défini sur utilisateur final, agent ou administrateur. Par défaut : utilisateur final. |

| custom_role_id | Applicable uniquement si la valeur de l’attribut role ci-dessus est agent. Vous pouvez obtenir les ID de vos rôles personnalisés avec l’API de rôles personnalisés. |

| external_id | Un ID utilisateur de votre système si vos utilisateurs sont identifiés par autre chose qu’une adresse e-mail ou si leurs adresses e-mail sont susceptibles de changer. Spécifié sous la forme d’une chaîne. |

| user_field_<key> | Une valeur pour un champ d’utilisateur personnalisé dans Zendesk Support. Consultez Ajout de champs personnalisés aux utilisateurs. <key> est la clé du champ affectée au champ d’utilisateur personnalisé dans Zendesk Support. Exemple : user_field_employee_number où employee_number est la clé du champ dans Zendesk. L’envoi d’une valeur nulle ou d’une chaîne vide dans la valeur d’attribut supprime toute valeur de champ personnalisé définie dans Zendesk Support.

|

| Nom convivial | Nom SAML2 formel |

|---|---|

| ou (organization unit) | urn:oid:2.5.4.11 |

| displayName | urn:oid:2.16.840.1.113730.3.1.241 |

Configuration du fournisseur d’identité pour Zendesk

| Attribut | Valeur |

|---|---|

| entityID | https://votre_sousdomaine.zendesk.com |

| AudienceRestriction | votre_sousdomaine.zendesk.com |

Pour les deux valeurs, remplacez votre_sousdomaine par le sous-domaine Zendesk Support. Si vous n’êtes pas sûr du sous-domaine, demandez à l’administrateur Zendesk.

Zendesk applique l’attribut AudienceRestriction.

Configuration du serveur SAML pour Zendesk

Certains serveurs SAML peuvent exiger les informations suivantes lors de la configuration d’une intégration avec Zendesk :

-

URL ACS (Access Consumer Service) : spécifiez https://votre_sousdomaine.zendesk.com/access/saml (sensible à la casse), où « accountname » est votre sous-domaine Zendesk.

-

Redirections vers l’URL de connexion unique SAML : utilisez HTTP POST.

-

Algorithme d’adressage (ADFS) : Zendesk prend en charge l’algorithme SHA-2 lors de l’utilisation d’ADFS (Active Directory Federation Services).

Paramètres renvoyés à vos URL de connexion et déconnexion à distance

Quand il redirige les utilisateurs vers votre système d’authentification, Zendesk ajoute les paramètres suivants aux URL de connexion et déconnexion à distance.

| Attribut | Description |

|---|---|

| brand_id | La marque du centre d’aide dans lequel se trouvait l’utilisateur quand il a essayé de se connecter. Pour en savoir plus, consultez Création d’un centre d’aide pour l’une de vos marques. |

| Attribut | Description |

|---|---|

| L’adresse e-mail de l’utilisateur en cours de déconnexion. | |

| external_id | Un identifiant unique de votre système, stocké dans le profil d’utilisateur Zendesk. |

| brand_id | La marque du centre d’aide dans lequel se trouvait l’utilisateur quand il s’est déconnecté. Pour en savoir plus, consultez Création d’un centre d’aide pour l’une de vos marques. |

Si vous préférez ne pas recevoir les informations d’e-mail et d’ID externe dans l’URL de déconnexion, demandez à votre administrateur Zendesk de spécifier des paramètres vides dans le champ URL de déconnexion à distance de l’interface d’administrateur. Consultez Activation de la connexion unique SAML. Par exemple https://www.votre_domaine.com/user/signout/?email=&external_id=.

Utilisation de RelayState pour rediriger les utilisateurs après l’authentification

RelayState est un paramètre qui sert à maintenir le statut de la demande d’origine pendant tout le processus de connexion unique. Il spécifie l’URL d’origine à laquelle l’utilisateur essayait d’accéder avant le début du processus de connexion unique. Une fois le processus de connexion unique terminé, vous pouvez transférer l’utilisateur à l’URL RelayState pour lui fournir une expérience fluide.

Le paramètre RelayState est facultatif dans SAML. Si vous ne l’incluez pas à votre demande, l’utilisateur est dirigé vers l’emplacement par défaut en fonction de son type d’utilisateur.

- Pour les agents, l’emplacement par défaut est le tableau de bord de l’agent dans Zendesk Support.

- Pour les utilisateurs finaux, l’emplacement par défaut est la page d’accueil du centre d’aide pour votre marque par défaut.

Quand un utilisateur accède à un lien Zendesk qui exige la connexion et que vous utilisez SAML, Zendesk redirige l’utilisateur vers la configuration de connexion unique que vous avez définie et envoie l’URL d’origine à partir de laquelle est arrivé l’utilisateur dans le paramètre RelayState.

Exemple :

https://zendesk.okta.com/app/zendesk/exladafgzkYLwtYra2r7/sso/saml?RelayState=https%3A%2F%2Fyoursubdomain.zendesk.com%2Fagent%2Ffilters%2F253389123456&brand_id=361234566920&SAMLRequest=[samlloginrequesthere]

Quand vous créez la demande d’authentification SAML, ajoutez le paramètre RelayState et définissez sa valeur sur l’URL envoyée à partir de Zendesk dans la réponse SAML.

Exemple de paramètre RelayState qui redirige les utilisateurs vers https://yoursubdomain.zendesk.com/agent/filters/253389123456:

SAMLResponse=[SAMLpayloadhere]&RelayState=https%3A%2F%2Fyoursubdomain.zendesk.com%2Fagent%2Ffilters%2F253389123456

Dépannage de la configuration SAML pour Zendesk

Voici les métadonnées SAML 2.0 Zendesk :

<?xml version="1.0" encoding="UTF-8" standalone="yes"?>

<EntityDescriptor entityID="https://yoursubdomain.zendesk.com" xmlns="urn:oasis:names:tc:SAML:2.0:metadata">

<SPSSODescriptor AuthnRequestsSigned="false" WantAssertionsSigned="true" protocolSupportEnumeration="urn:oasis:names:tc:SAML:2.0:protocol">

<NameIDFormat>urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress</NameIDFormat>

<AssertionConsumerService index="1" Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://yoursubdomain.zendesk.com/access/saml"/> <!-- Note: replace 'accountname' with your Zendesk subdomain -->

</SPSSODescriptor>

</EntityDescriptor>Zendesk attend une assertion SAML ressemblant à ce qui suit :

<samlp:Response xmlns:samlp="urn:oasis:names:tc:SAML:2.0:protocol" ID="s2202bbbb

afa9d270d1c15990b738f4ab36139d463" InResponseTo="_e4a78780-35da-012e-8ea7-005056

9200d8" Version="2.0" IssueInstant="2011-03-21T11:22:02Z" Destination="https://yoursubdomain.zendesk.com/access/saml">

<saml:Issuer xmlns:saml="urn:oasis:names:tc:SAML:2.0:assertion">myidp.entity.id

</saml:Issuer>

<samlp:Status xmlns:samlp="urn:oasis:names:tc:SAML:2.0:protocol">

<samlp:StatusCode xmlns:samlp="urn:oasis:names:tc:SAML:2.0:protocol"

Value="urn:oasis:names:tc:SAML:2.0:status:Success">Remarque – Remplacez « accountname » dans l’attribut Destination par votre sous-domaine Zendesk.

Zendesk s’attend à ce que les attributs utilisateur soient spécifiés dans la déclaration d’attribut d’une assertion (

<saml:AttributeStatement>

<saml:Attribute Name="organization">

<saml:AttributeValue xsi:type="xs:string">Acme Rockets</saml:AttributeValue>

</saml:Attribute>

<saml:Attribute Name="tags">

<saml:AttributeValue xsi:type="xs:string">tag1 tag2</saml:AttributeValue>

</saml:Attribute>

<saml:Attribute Name="phone">

<saml:AttributeValue xsi:type="xs:string">555-555-1234</saml:AttributeValue>

</saml:Attribute>

<saml:Attribute Name="role">

<saml:AttributeValue xsi:type="xs:string">agent</saml:AttributeValue>

</saml:Attribute>

<saml:Attribute Name="custom_role_id">

<saml:AttributeValue xsi:type="xs:string">12345</saml:AttributeValue>

</saml:Attribute>

</saml:AttributeStatement>Pour les noms et descriptions des attributs utilisateur pris en charge par Zendesk, consultez le tableau dans Obtention de données utilisateur supplémentaires ci-dessus. Notez que l’espace de nom complet n’est pas pris en charge pour les attributs utilisateur facultatifs.