Resumo feito por IA verificado ◀▼

Use o registro de acesso para monitorar atividade do agente e melhorar a segurança de dados com o complemento Privacidade e proteção avançadas de dados. Monitore quais tickets, perfis de usuário e pesquisas os agentes acessaram nos últimos 90 dias. Filtre os dados para refinar os resultados da pesquisa e exportar registros usando a API. Esta ferramenta ajuda você a detectar riscos de segurança e garantir a conformidade, fornecendo insights valiosos para interações com agentes.

O registro de acesso, parte do complemento Privacidade e proteção avançadas de dados, é uma ferramenta robusta que aumenta a segurança dos dados e o controle administrativo da sua conta. É um registro de eventos de acesso em sua conta relacionados a tickets, perfis de usuário e pesquisas. Isso difere do registro de auditoria, que fornece um registro detalhado de alterações em configurações ou campos.

O registro de acesso está atualmente disponível como uma API e na Central de administração, e captura os dados que um agente ou administrador acessou na sua conta nos últimos 90 dias. Ele não captura a atividade de usuários finais.

Os registros de acesso podem ajudar você a responder as seguintes perguntas:

- Quais tickets estão sendo acessados por agentes?

- Quais informações estão sendo pesquisadas por agentes?

- Quais perfis de usuário estão sendo visualizados por agentes?

Administradores e agentes com permissão podem visualizar o registro de acesso. Consulte Casos de uso e fluxos de trabalho de registros de acesso para ver exemplos de como usar o registro de acesso para detectar riscos de segurança e ajudar a garantir a conformidade.

Ativação do registro de acesso

Para poder visualizar os registros de acesso, você deve ativar a API de registro de acesso na Central de administração. Quando você fizer isso, o Zendesk começará a capturar eventos de acesso. Os eventos de acesso ocorridos antes da ativação da API não são capturados.

Apenas os administradores podem ativar o registro de acesso. Depois de ativá-lo, os dados podem levar até 60 minutos para serem preenchidos.

Como ativar o registro de acesso

- Na Central de administração, clique em

Conta na barra lateral e selecione Registros > Registro de acesso.

Conta na barra lateral e selecione Registros > Registro de acesso. - Selecione Ativar a API de Log de Acesso.

- Clique em Salvar.

Visualização do registro de acesso na Central de administração

A página de registro de acesso na Central de administração permite que você visualize uma lista detalhada de eventos de acesso na sua conta. Primeiro você deve ativar o registro de acesso para poder visualizá-lo na Central de administração.

-

Na Central de administração, clique em

Conta na barra lateral e selecione Registros > Registro de acesso.

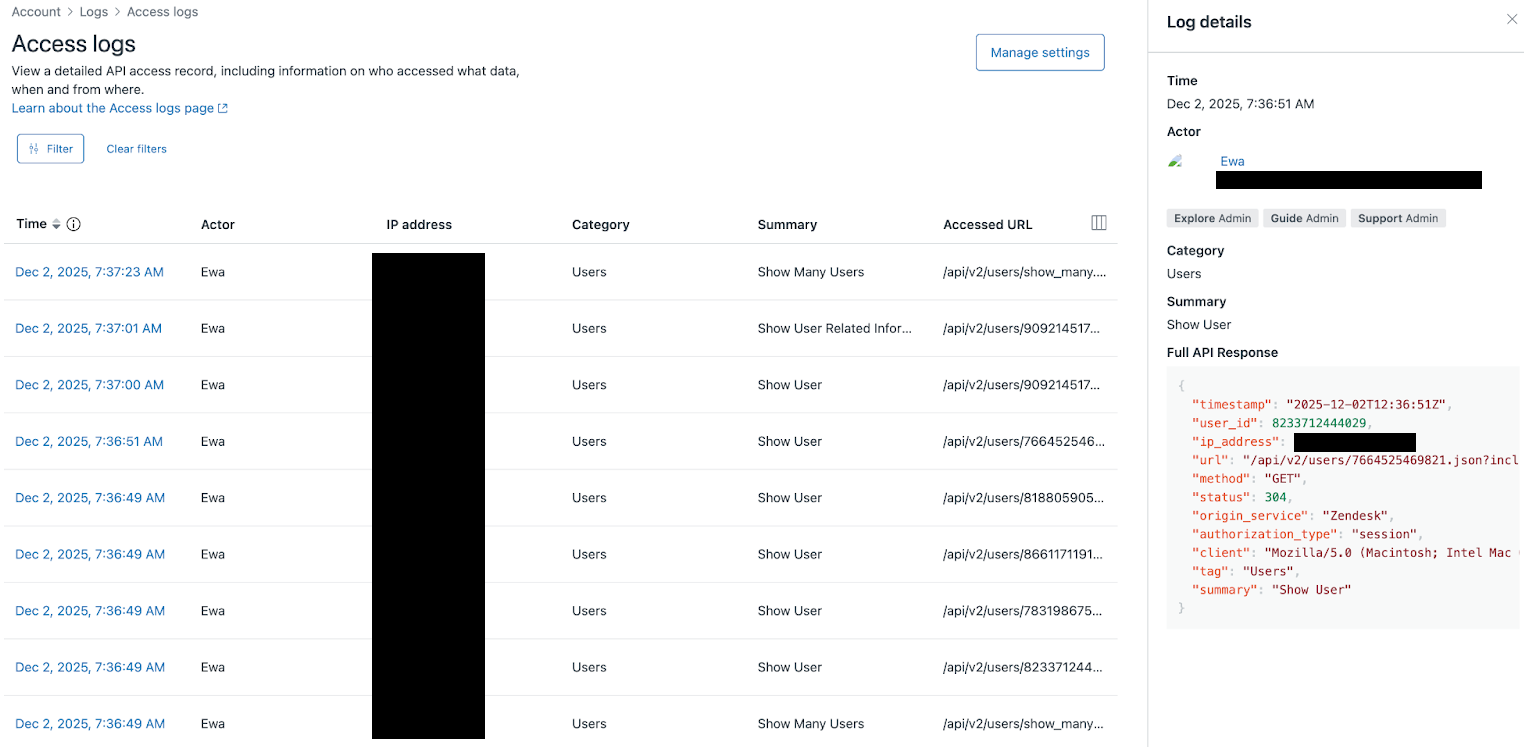

Conta na barra lateral e selecione Registros > Registro de acesso.A página Registro de acesso é exibida. Cada linha no registro de acesso representa um único evento de acesso executado por um agente ou administrador em sua conta do Zendesk. As entradas de registro são classificadas por horário (da mais recente para a mais antiga). Clique em um evento para exibir os detalhes no painel direito.

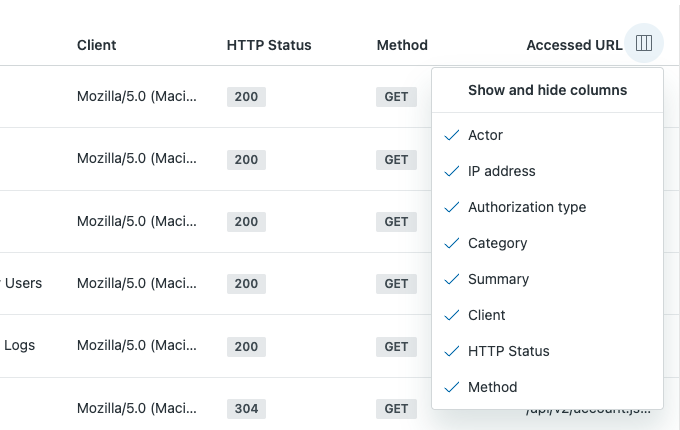

Use o ícone do menu Mostrar e ocultar colunas (![]() ) no canto superior direito da tabela para ajustar as colunas que são visíveis no registro.

) no canto superior direito da tabela para ajustar as colunas que são visíveis no registro.

As informações a seguir aparecem para cada evento no registro de acesso.

| Coluna | Descrição |

|---|---|

| Data e hora | A data e a hora em que a página ou o registro foi acessado, exibidas no fuso horário da sua conta. Se você não tem certeza do horário que o registro de acesso está usando, passe o cursor do mouse sobre o ícone de informações no cabeçalho da coluna Hora. |

| Autor | O membro da equipe ou usuário que acessou a página ou o registro no Zendesk. Isso ajuda a monitorar os usuários que estão interagindo com uma conta específica. |

| Endereço IP | O endereço IP do usuário que fez a solicitação. |

| Tipo de autorização | O método utilizado para autorização do usuário. Exemplos: básico, sessão, resumo, portador. |

| Cliente | O software cliente que está iniciando a solicitação. Exemplo: um navegador da web. |

| Categoria | O tipo ou classificação de acesso ocorrido, como usuários, API de perfis ou números de telefone. Isso ajuda a identificar a função ou o componente do sistema envolvido. Alguns eventos de acesso não têm uma categoria associada, portanto esse campo pode ficar em branco. |

| Resumo | Uma descrição breve e fácil de entender do evento de acesso, como Mostrar usuário, Obter perfil por identificador ou Listar números de telefone. Resume a finalidade da entrada de acesso. Alguns eventos de acesso não têm um resumo associado, portanto esse campo pode ficar em branco. |

| Status HTTP | O código de status HTTP da resposta. |

| Método | O método HTTP da solicitação. Os valores possíveis são GET, POST, PUT e DELETE. |

| URL acessada | O caminho do ponto de extremidade da API da solicitação. |

Filtragem de dados do registro de acesso para refinar os resultados da pesquisa

Como o registro de acesso pode incluir um grande volume de eventos, a filtragem faz com que seja mais fácil encontrar o que você procura.

Como filtrar o registro de acesso

- Na Central de administração, clique em

Conta na barra lateral e selecione Registros > Registro de acesso.

Conta na barra lateral e selecione Registros > Registro de acesso. - Clique em Filtrar.

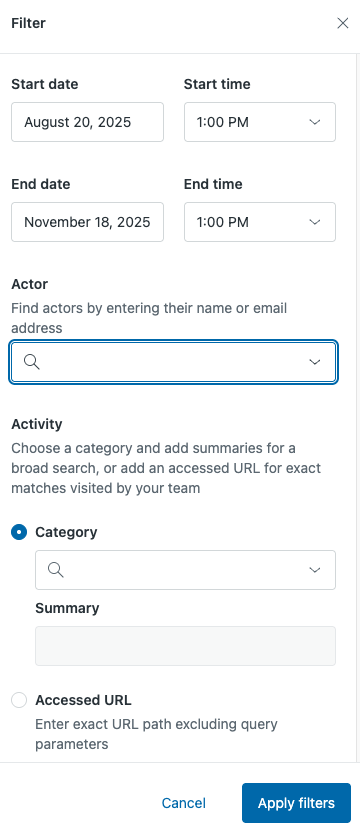

Os filtros aparecem em um painel.

- Para filtrar por data, defina os campos Data de início, Hora de início, Data de término e Hora de término.

A data padrão reflete o número máximo de dias que o registro pode capturar dados (90 dias). A hora reflete o horário local da sua conta nas configurações de localização.

- Insira um nome ou endereço de e-mail no campo Autor para filtrar pelas pessoas ou sistemas responsáveis pelos eventos de acesso.

- Aplique um filtro de atividade para fazer uma pesquisa mais refinada:

-

Categoria: digite ou selecione uma categoria para filtrar eventos por tipo (como Usuários, Permissões ou Tickets). A lista suspensa exibe um número limitado de categorias e apresenta sugestões após a digitação de três caracteres.

Depois de selecionar uma categoria, você pode restringir seus resultados selecionando um ou mais itens da lista suspensa Resumo. Por exemplo, se você selecionou a categoria Usuários, pode adicionar os itens de resumo Mostrar usuário e Atualizar usuário para exibir apenas esses eventos de acesso.

-

URL acessada: use esse campo para filtrar pelo caminho do ponto de extremidade da API que foi acessado. Exemplo:

/api/v2/users/6649960843290/related.json

-

Categoria: digite ou selecione uma categoria para filtrar eventos por tipo (como Usuários, Permissões ou Tickets). A lista suspensa exibe um número limitado de categorias e apresenta sugestões após a digitação de três caracteres.

- Clique em Aplicar filtros.

Uso da API para exportar registros de acesso

Use a API de registros de acesso para exportar os registros de acesso para um arquivo CSV. A API permite filtrar os registros usando os mesmos filtros da interface do usuário da Central de administração, conforme descrito em Filtragem dos dados para refinar os resultados da pesquisa. Você também pode usar scripts para filtrar os dados retornados.

Você precisará trabalhar com um desenvolvedor ou outro recurso técnico em sua empresa para exportar os dados. Consulte Exporting access logs to a CSV file e Zendesk API Reference: Access Logs.